Cloudflare WARPの導入

ここでは、Cloudflare社のクライアントアプリ「WARP」を「Cloudflare Zero Trust」で利用するための手順を解説します。

-

ダッシュボード

-

プラン選択と組織名

「Zero Trust」ダッシュボード左メニューより「Settings」「Account」にて「Zero Trust Free」プランを選択し、また、「Payment」にてクレカ情報を登録します。

「Settings」「General Settings」より「Team domain」を設定します。入力値は組織を表す名前とします。

-

WARPの導入準備

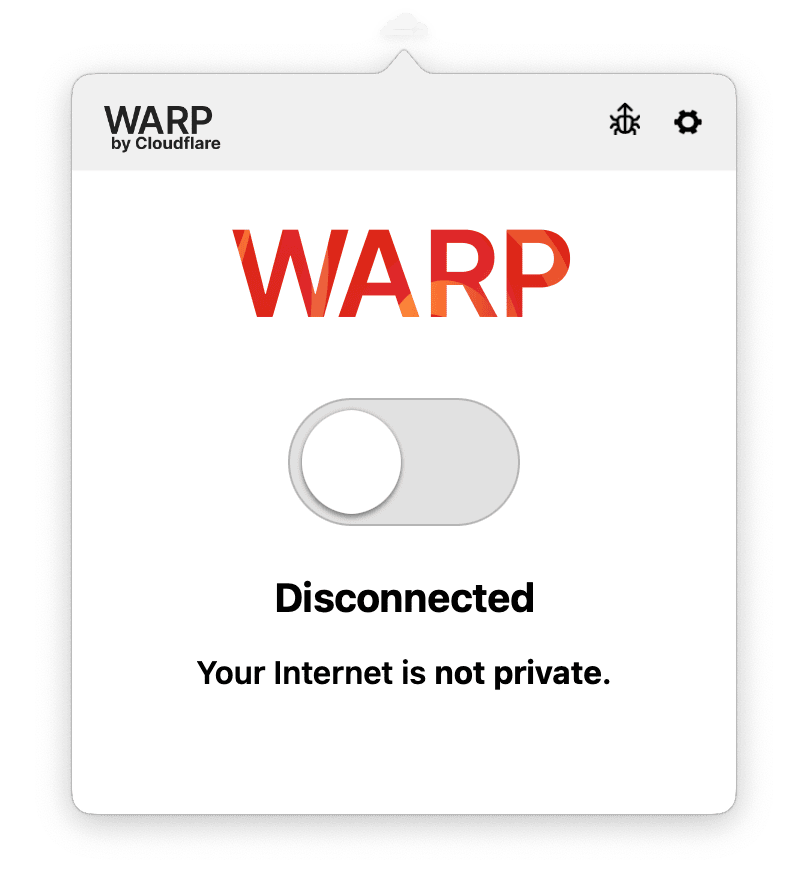

以降はクライアントアプリ「WARP」をCloudflare Zero TrustのPoP (Point Of Presence) に接続するための手順を示します。

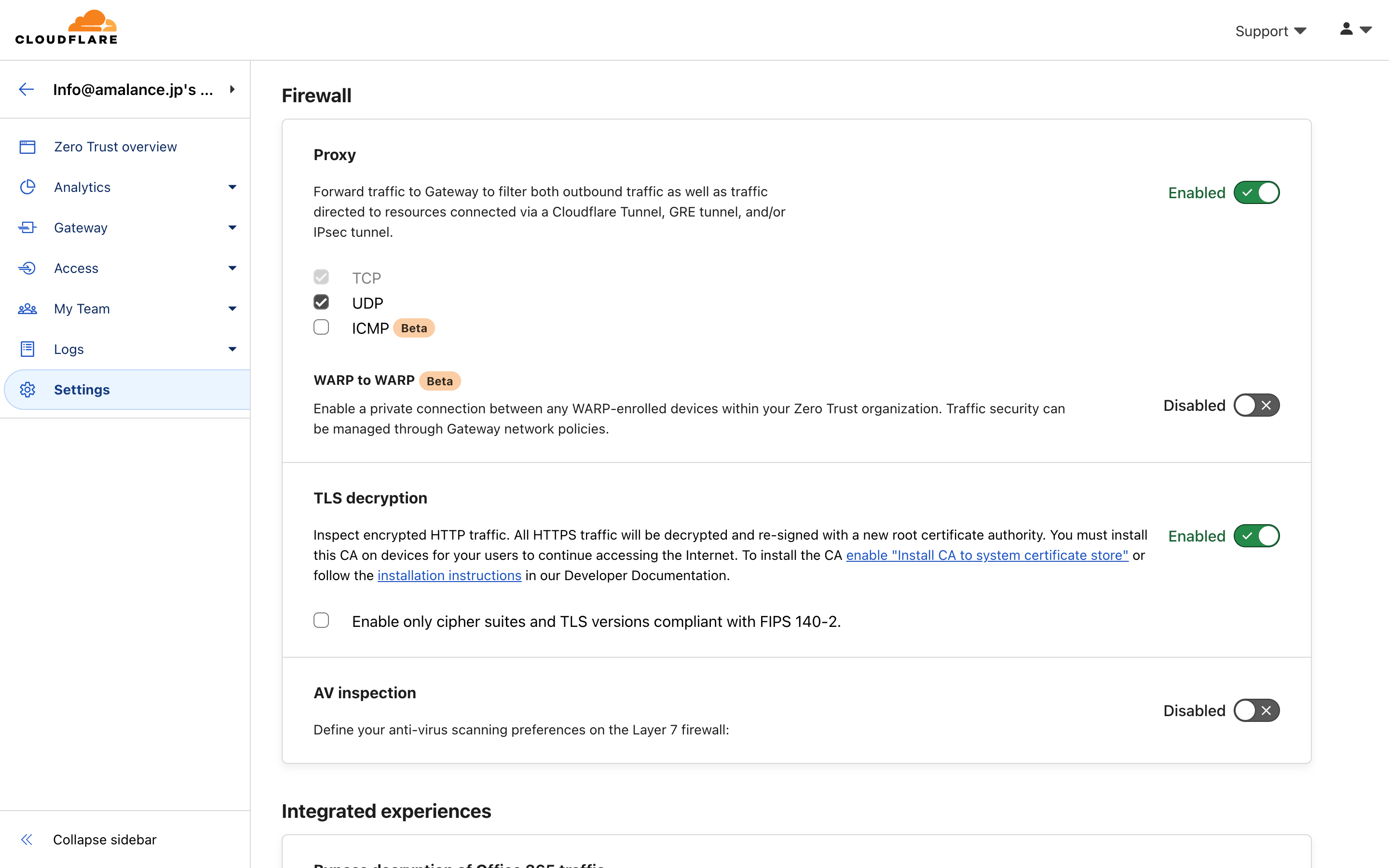

「Settings」「Network」「Firewall」にて「TLS decryption」を有効にします。これにより、WARPを介してPoP (Cloudflare Gateway) に到達するすべてのHTTPSトラフィックはDPIのために復号化され、新しいルート認証局で再署名されます。

「Settings」「WARP Client」「Global settings」にて「Install CA to system certificate store」を有効にします。これにより、WARPクライアントアプリをクライアントデバイスにインストールする際、組織のルート証明書をクライアントデバイスのシステム証明書ストアにインストールすることができます。

「Settings」「WARP Client」「Device enrollment」にてデバイスの登録ルールを定義します。どのようなユーザーを組織のZero Trustに接続できるようにするかを設定します。

-

WARPの導入

-

組織のZero Trustへの受入

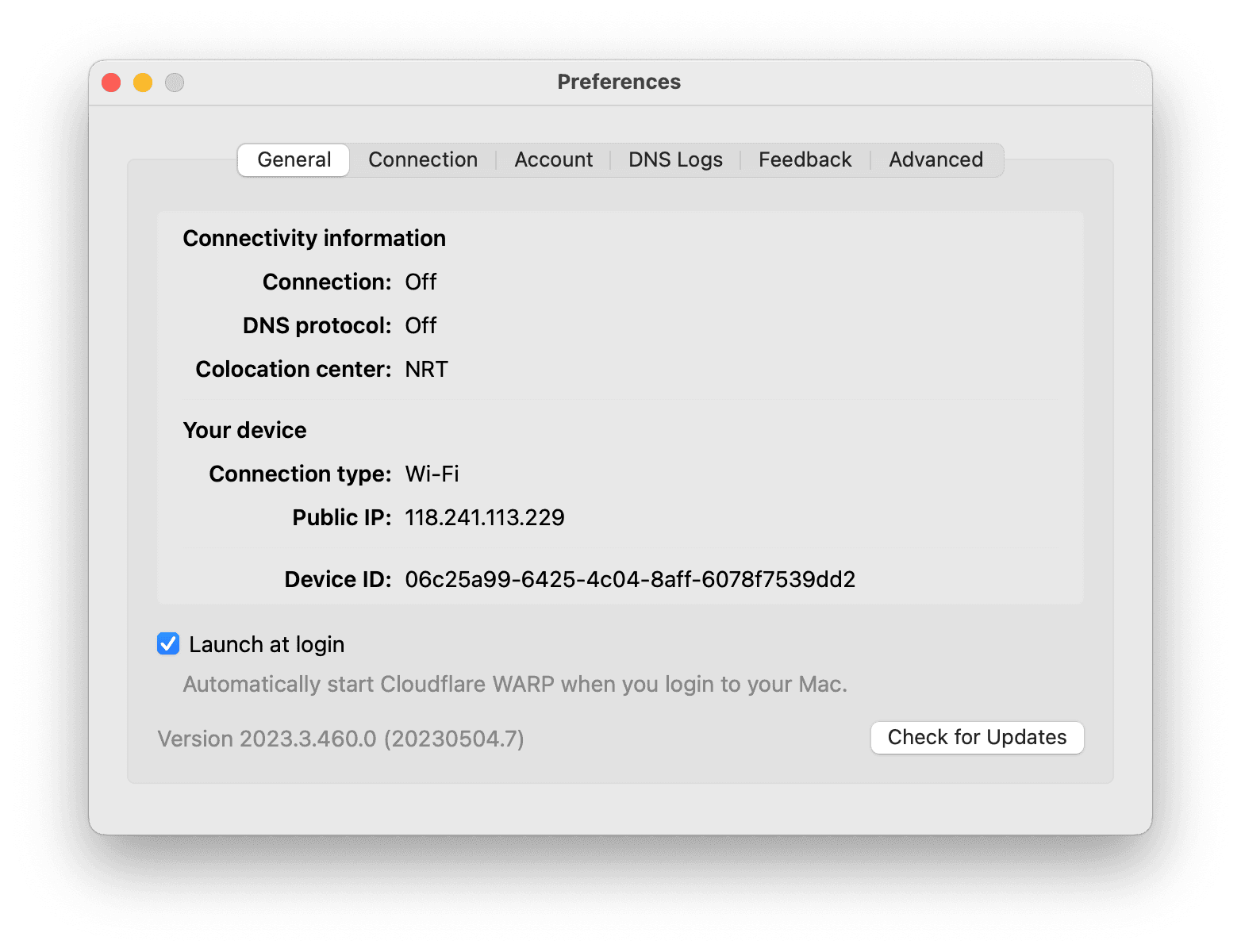

まず、インストールされたWARPクライアントアプリの「Preference」に移動します。次に「Account」タブに移動し、「Login to Cloudflare Zero Trust」をクリックし、ダイアログボックスに組織名を入力し「Done」をクリックします。

Webブラウザが起動するので、「Device enrollment」で定義されたユーザー権限でログインします。

ログイン成功後、「キーチェーンアクセス」「システム」「証明書」に組織のルート証明書「Cloudflare for Teams ECC Certificate Authority」が自動的にデプロイされていることを確認します。Windows10の場合は、デスクトップ上の「ここに入力して検索」窓から「certlm.msc」と入力し「証明書」メニューを呼び出し「信頼されたルート証明書機関」「証明書」の順にフォルダを進み証明書を確認します。

-

組織のPoPへの接続

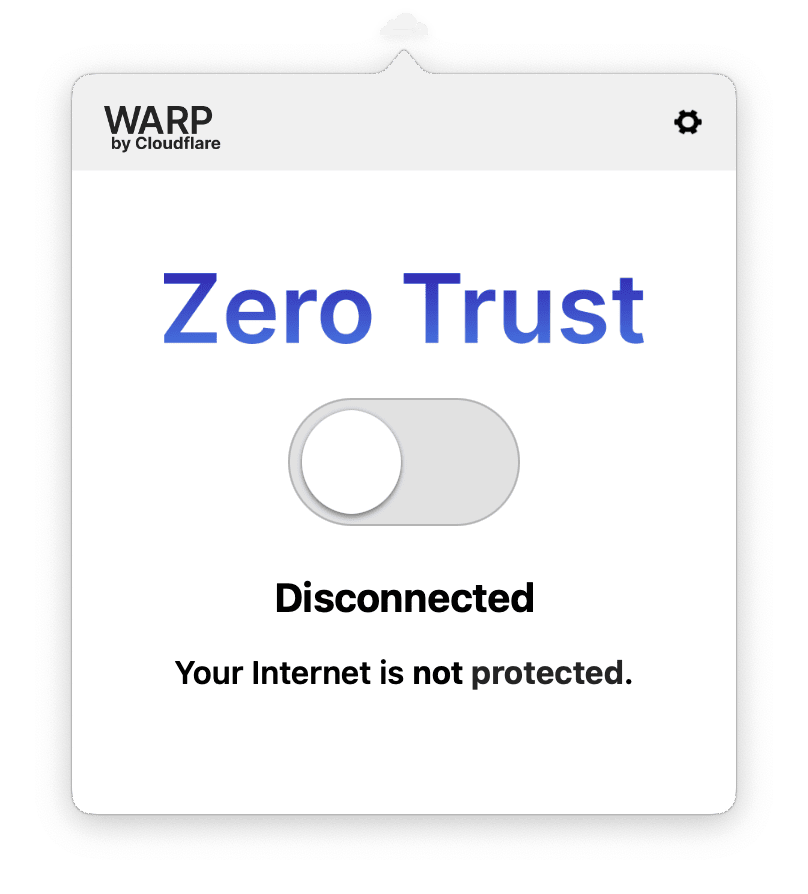

さて、WARPクライアントアプリを見ると外観が変わり、「Zero Trust」スイッチになりました。

「Zero Trust」スイッチをオンにすると、PoPにトンネルが張られます。

組織のZero Trustダッシュボード「Logs」「Access」を見ると、アクセスログが残っています。