UniFi Network

UniFi Networkアプリケーションを用いることで、Ubiquiti社製のゲートウェイルーター、レイヤー2 / レイヤー3スイッチ、無線LANアクセスポイントを集中管理します。

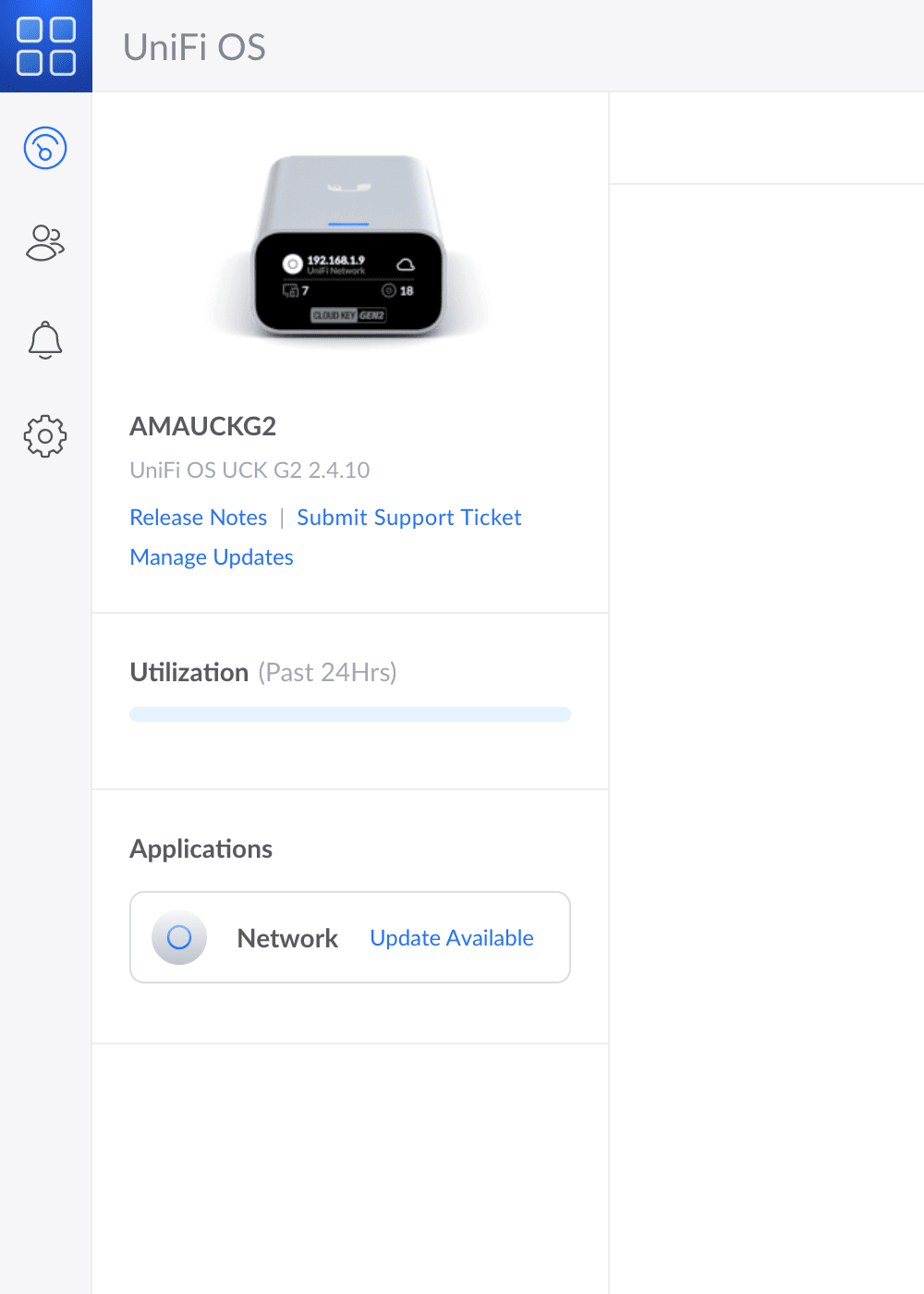

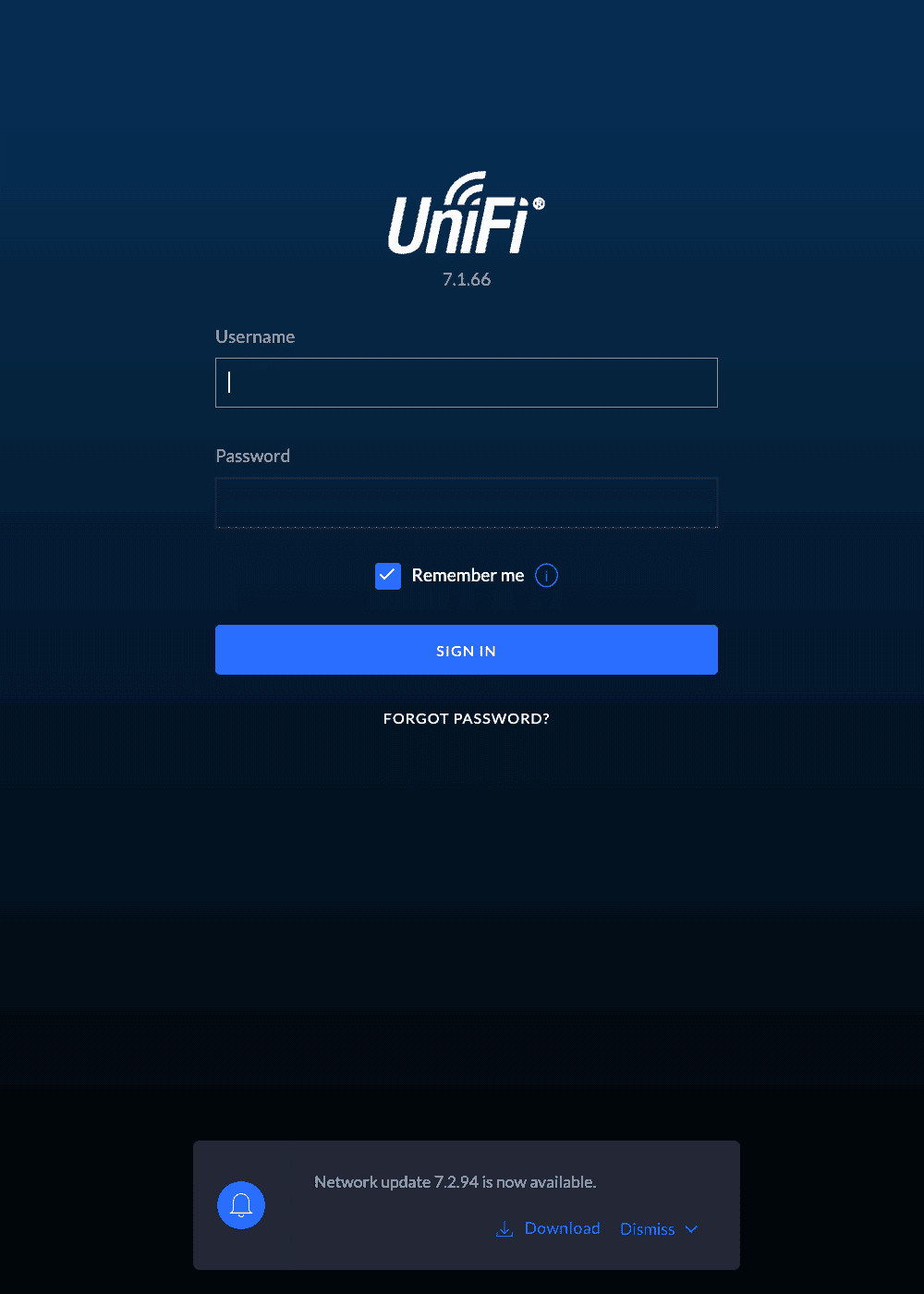

UniFi Networkがビルトインされたアプライアンスサーバをご利用の場合はUniFi OS Consoleから、UniFi NetworkソフトウェアをWindows /

Linuxサーバにホストしている場合はそのサーバアドレスから直接、![]() Networkにログインします。

Networkにログインします。

ネットワークの設定

ルーター製品であるUniFi Security GatewayモデルおよびUniFi Dream Machineモデルで利用できるネットワークの設定について解説します。

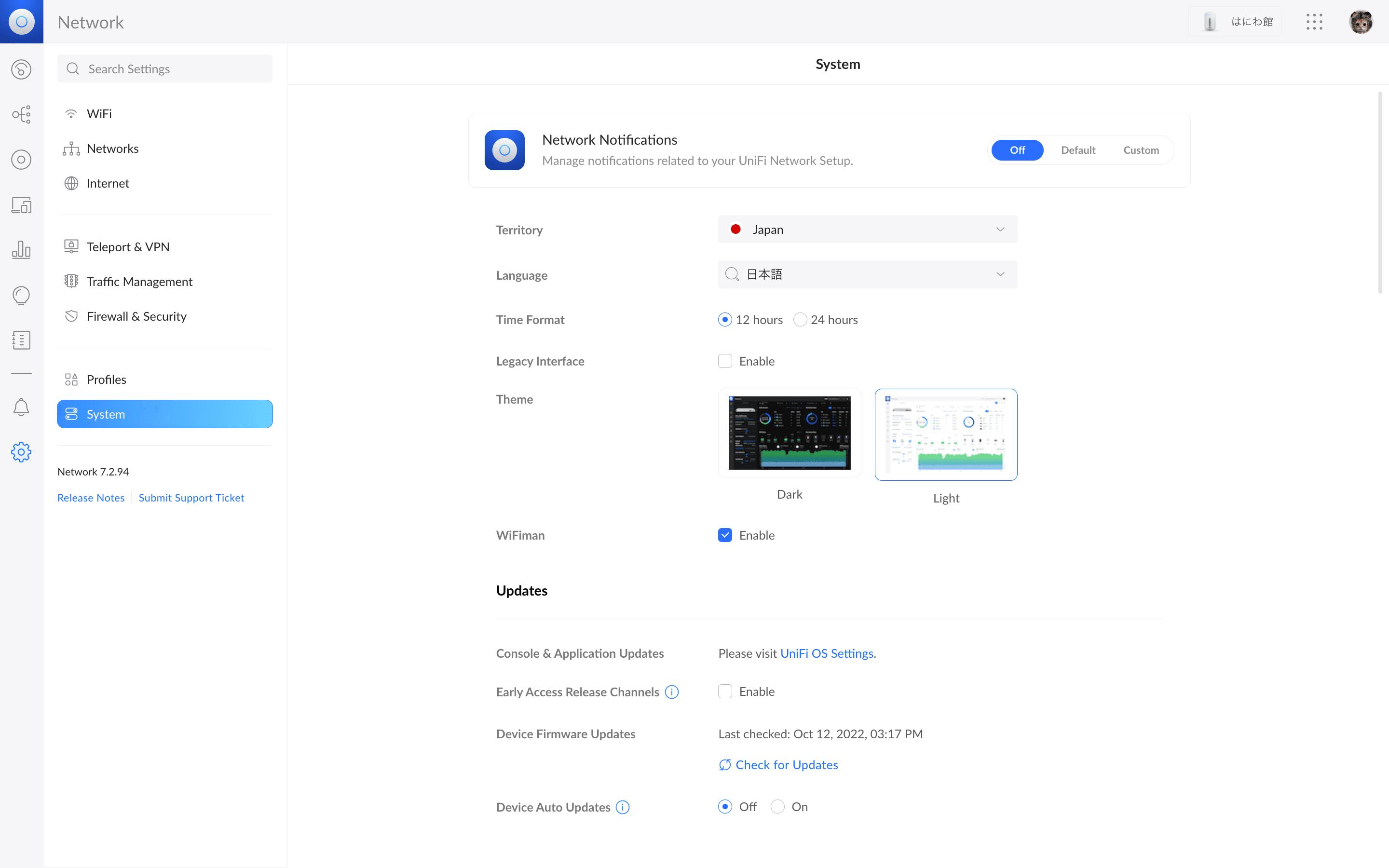

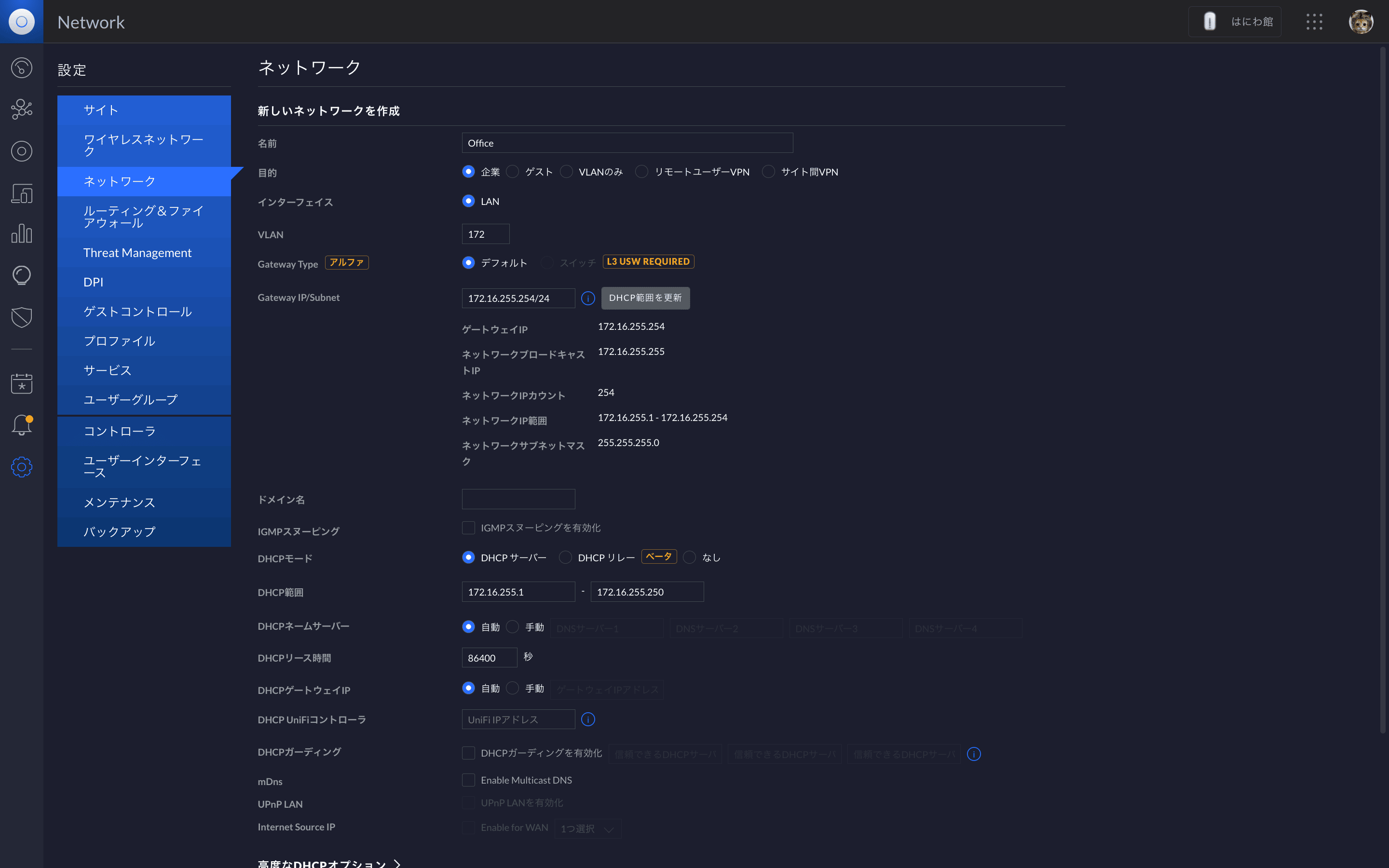

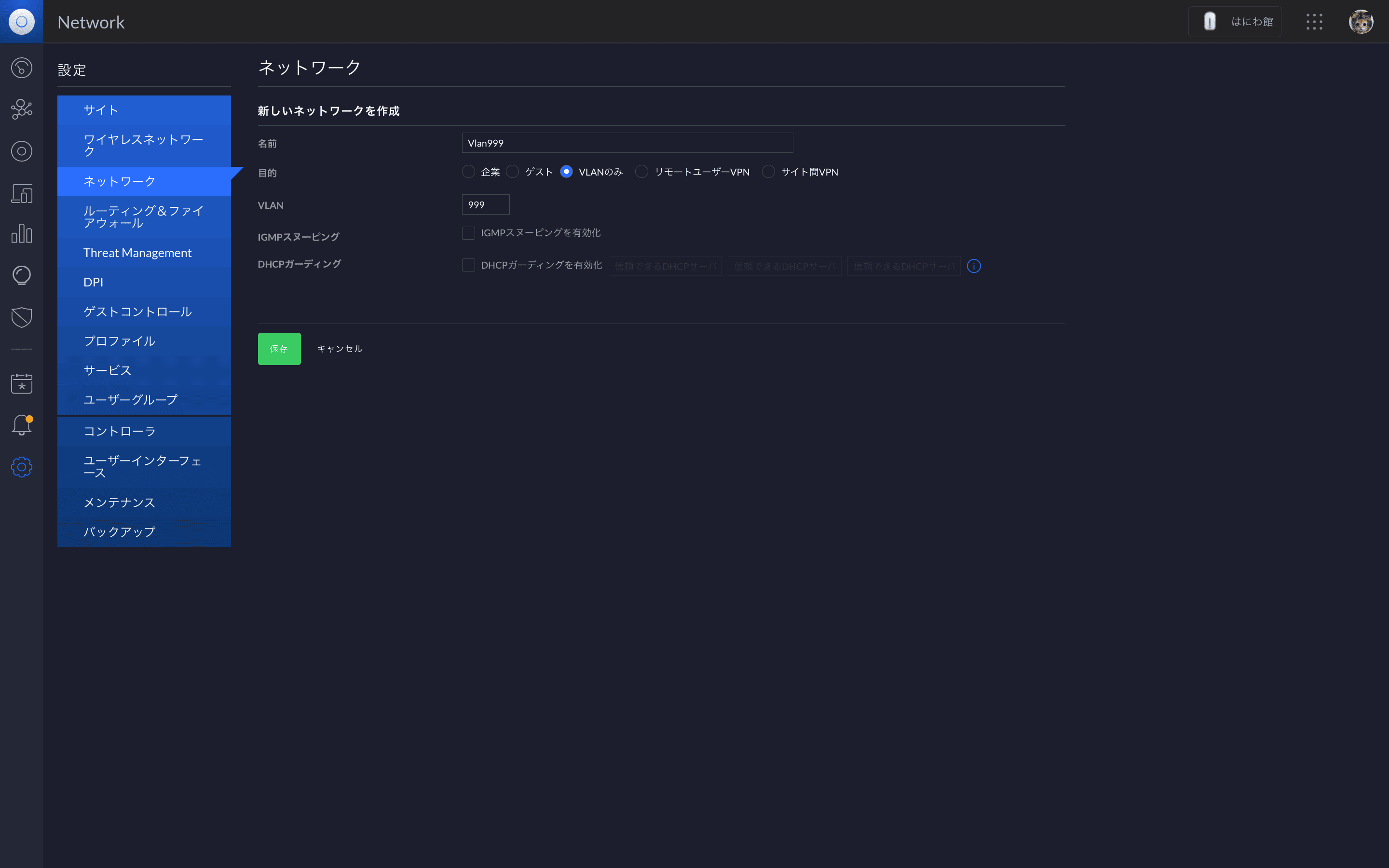

USG/UDMの初期登録済みのLANインターフェイス「Default」は、192.168.1.0/24のネットワークセグメントがDHCP払い出しモードで設定されていますが、ここでは、UniFi Networkの 設定 > ネットワークから、新しいネットワーク を作成します。

目的を「企業」とした場合において、このネットワークのゲートウェイアドレスとサブネット、VLAN番号を設定します。必要に応じてDHCPサーバーを稼働させ、クライアントへのIPアドレスの払い出し設定を行います。

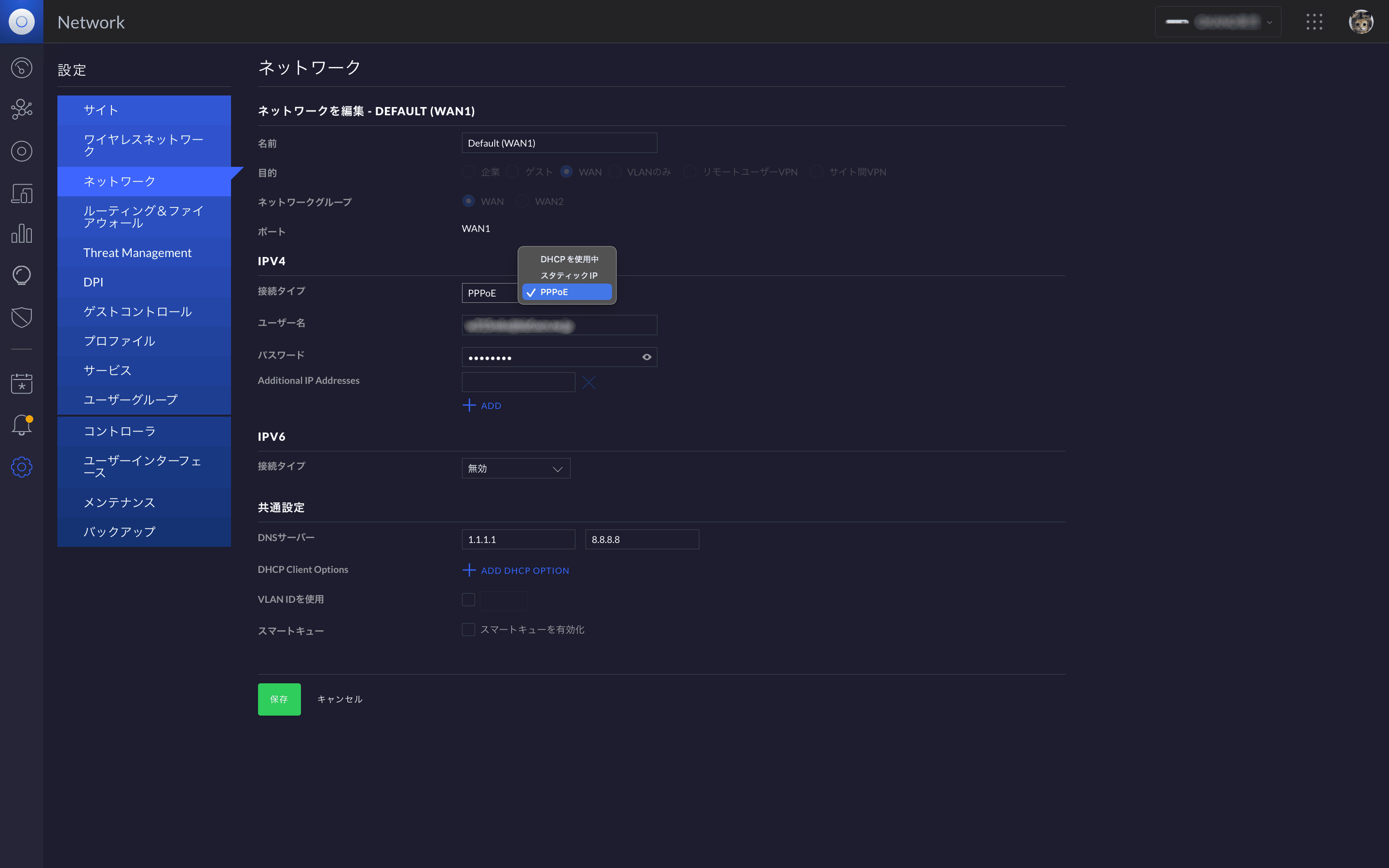

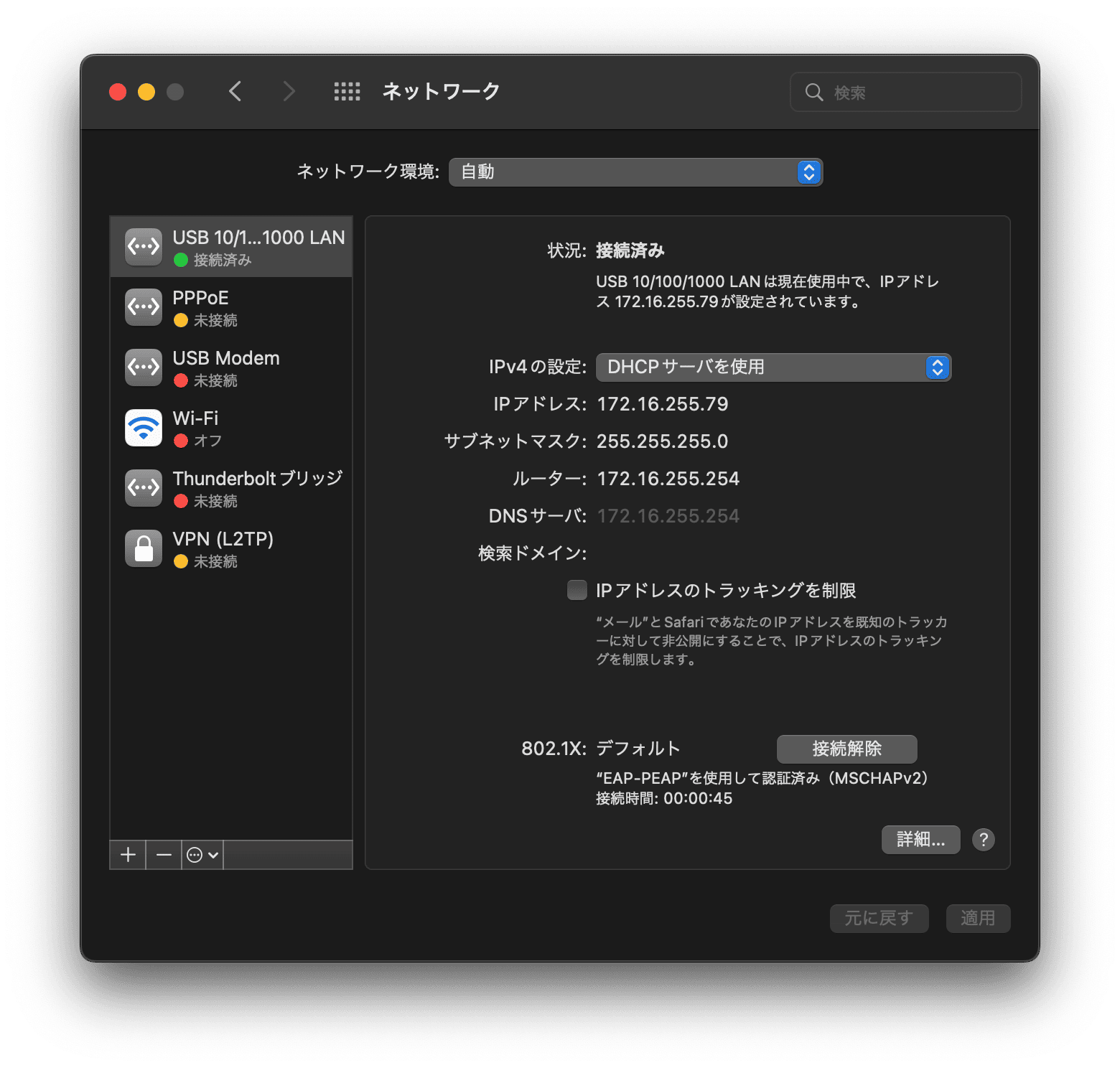

USG/UDMのWANインターフェイス「Default(WAN1/WAN2)」は、「DHCPを使用中」つまり上位ルーターからのIPを自動取得するモードとなっています。

このため、UniFi Networkの 設定 > ネットワークから、必要に応じて「PPPoE」モードあるいは「スタティックIP」モードに変更してください。

目的を「VLANのみ」とした場合。上位ネットワークのVLAN番号を入力し、トラフィックを転送します。

UniFi Security GatewayモデルおよびUniFi Dream MachineモデルでL2TP-VPNサーバを設定する方法について解説します。リモートアクセスユーザーを認証するため内蔵RADIUSサーバを併せて設定します。

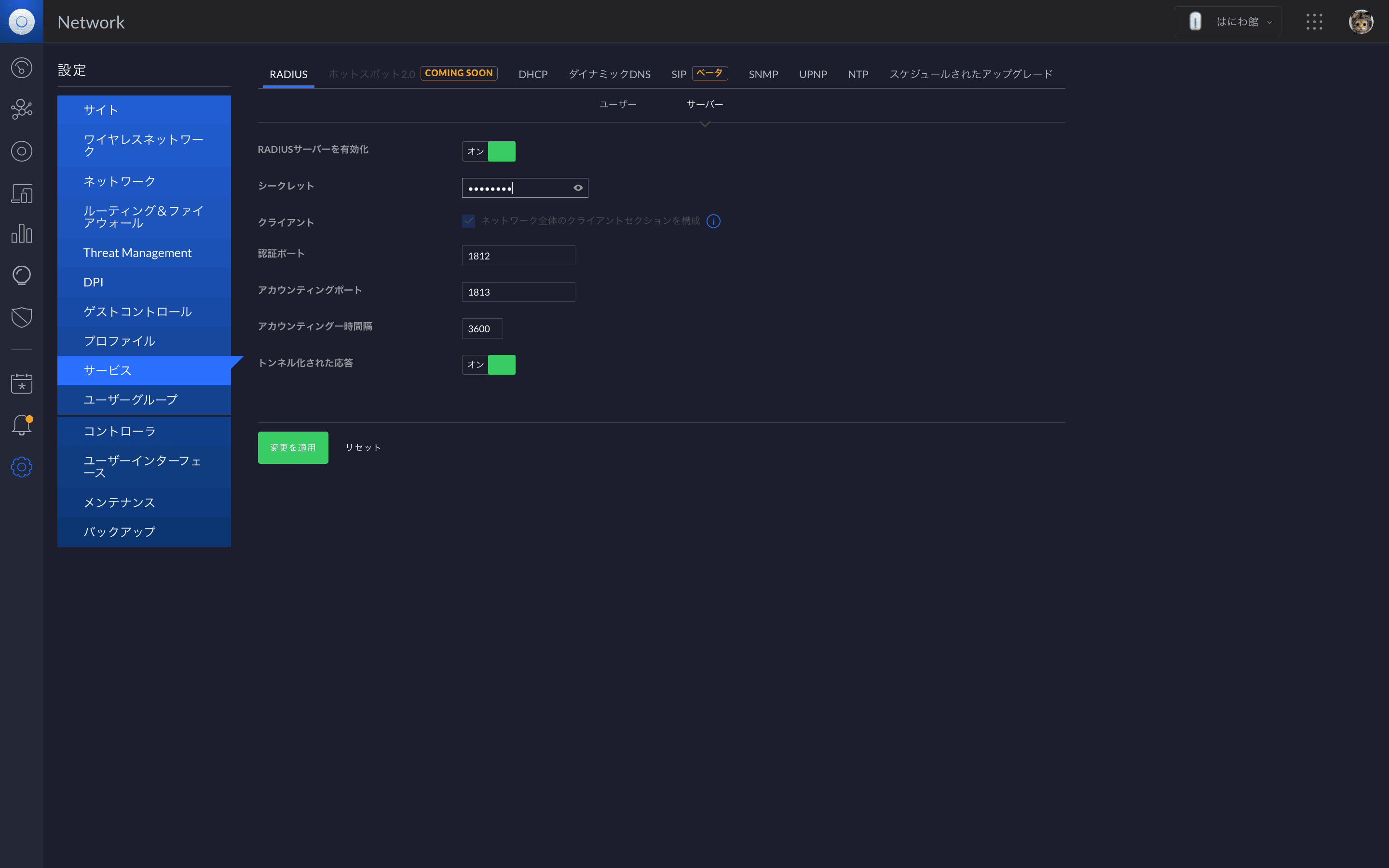

設定 > サービス > RADIUS > サーバーでRADIUSサーバーを有効化します。

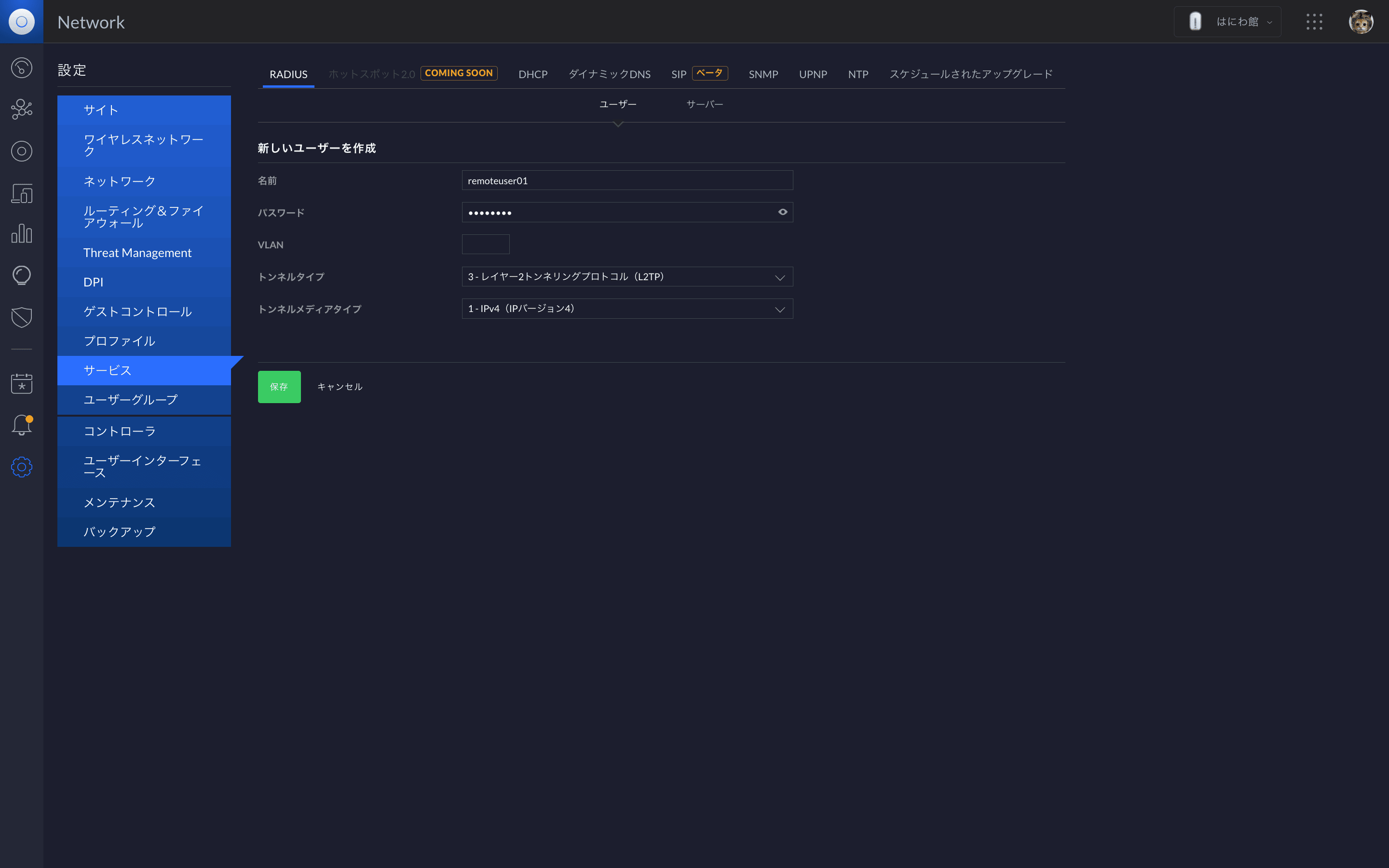

設定 > サービス > RADIUS > ユーザーで新しいユーザーを作成します。「名前」はユニークなユーザー名、「パスワード」はそのユーザー用のパスワードを設定します。「トンネルタイプ」は"3"、「トンネルミディアムタイプ」は"1"を選択し「保存」します。

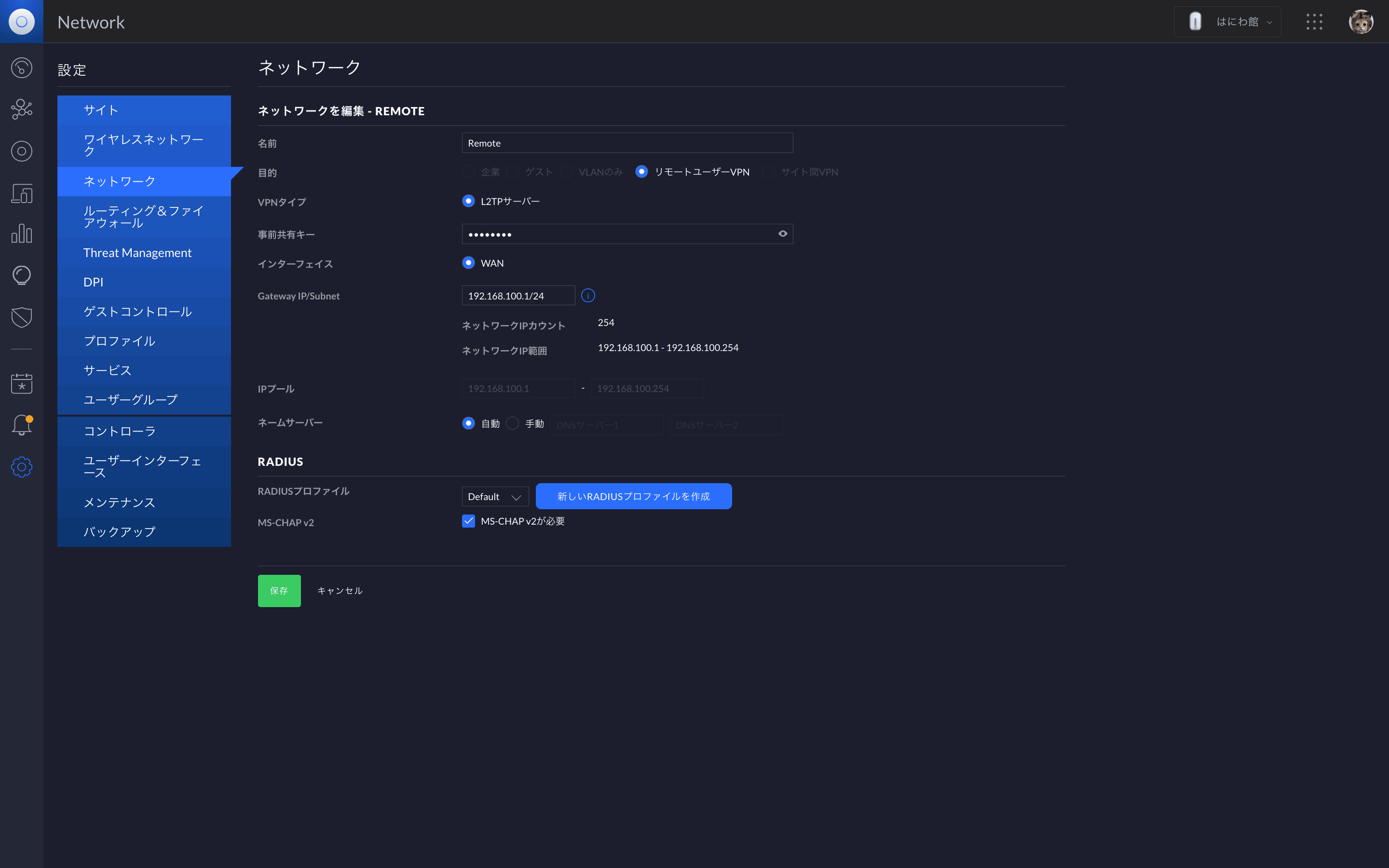

設定 > ネットワーク > 新しいネットワークを作成し、「目的」を「リモートユーザーVPN」、「ゲートウェイ/サブネット」で最初のリモートVPNクライアントに割り当てるIPアドレス/サブネットマスクを指定します。次に、「RADIUSプロファイル」で設定済みのRADIUSサーバを選択し保存します。

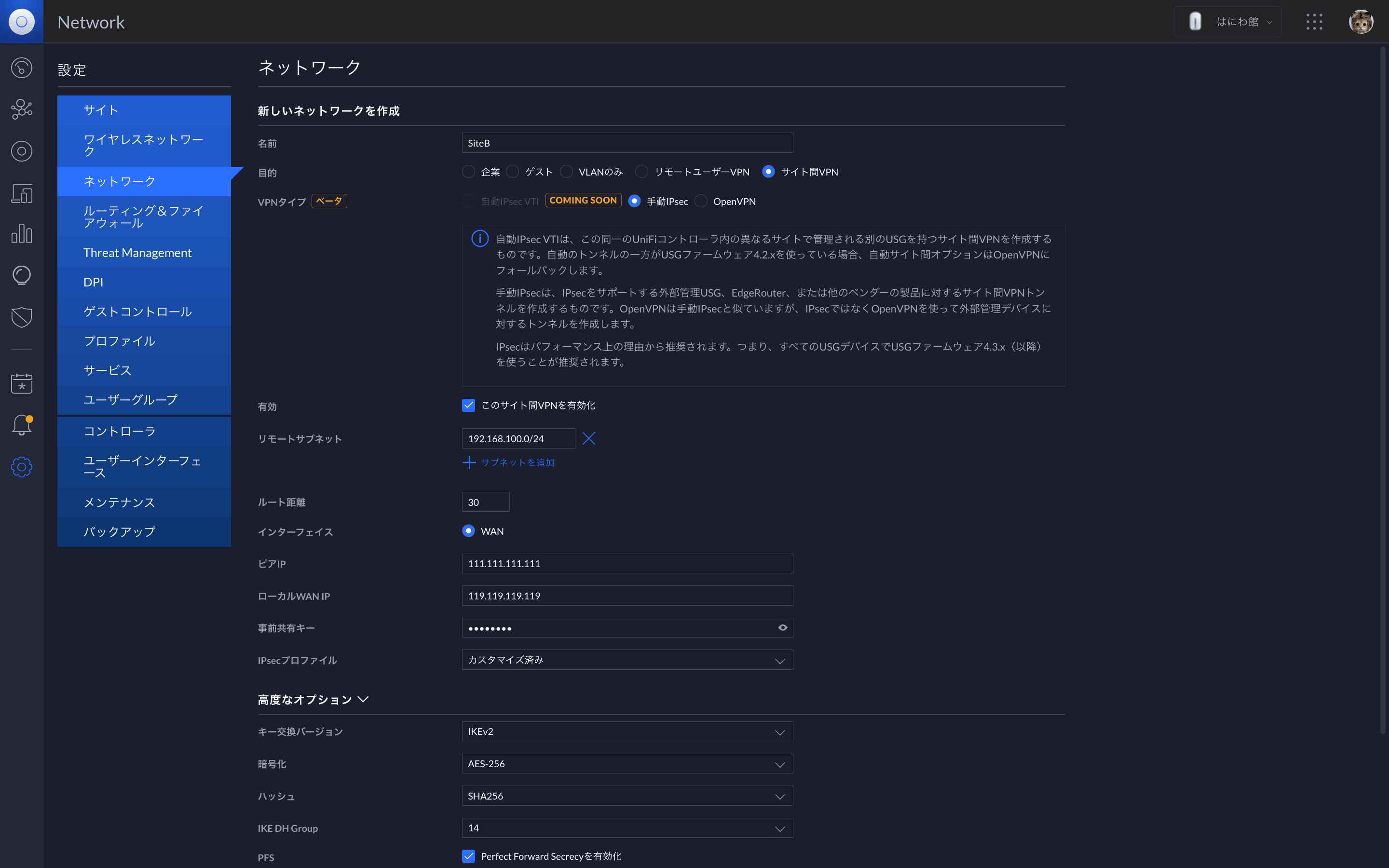

UniFi Security Gatewayモデル間、またはUniFi Dream Machineモデル間でIPsec-VPNを構成する方法について解説します。

サイト間VPNは、2つのファイアウォール間に安全な接続を確立し、その背後にある内部ネットワークを相互に接続します。ここでは最も標準的な方式での設定項目について解説します。

| 項目 | 説明 |

|---|---|

| リモートサブネット | 設定中のサイトから見てリモート側のローカルネットワークサブネットを入力します。 |

| ルート距離 | デフォルトの"30"のままとします。 |

| ピアIP | リモート側ゲートウェイのパブリックIPアドレスを入力します。 |

| ローカルWAN IP | 設定中のサイト側のUSG/UDMのパブリックIPアドレスを入力します。USG/UDMがNATの背後にある場合は、WANインターフェイスにあるアドレスを入力します。 |

| 事前共有キー | 各VPNエンドポイントにおける事前共有鍵の文字列を入力します。対向するUSG/UDMで同じ文字列を設定してください。 |

| IPsecプロファイル | 「カスタマイズ済み」上記で設定したパラメタを使用します。 |

| 高度なオプションの選択項目 | 説明 |

|---|---|

| キー交換バージョン | "IKEv1"または"IKEv2"を選択します。 |

| 暗号化 | "AES-128", "AES-256", または"3DES"を選択します。 |

| ハッシュ | "SHA1"または"MD5"を選択します。 |

| DH(Diffie-Hellman)グループ | "2", "5", "14", "15", "16", "19", "20", "21", "25", "26"を選択します。 |

| PFS(Perfect Forward Secrecy) | 有効化した場合、フェーズ2のDHグループはDHグループで選択されているのと同じグループにハードコードされます。 |

| ダイナミックルーティング | VTIの使用を有効または無効にします。これは、VPN構成がポリシーベース(オフ)またはルートベース(オン)のいずれかであることを指定します。 |

| IPsecプロファイルの選択項目 | 説明 |

|---|---|

| Azureダイナミックルーティング | VTIを使用してMicrosoft Azureインスタンスに接続するためのパラメータを使用します。 |

| Azureスタティックルーティング | VTIのないポリシーベースのIPsecを使用してMicrosoft Azureインスタンスに接続するためのパラメータを使用します。 |

「自動IPsec」について

同じUniFi Networkコントローラ内の別々のサイトで管理されるUSGを使用して、ゼロコンフィグでサイト間VPNを構成します。

コントローラがクラウドに設置され、USGが複数の物理拠点に設置されるケースで有用な機能です。 設定 > ネットワーク > 新しいネットワークを作成し、「目的」を「サイト間VPN」、「VPNタイプ」を「自動IPsec VTI」、「リモートサイト」で対向するサイト名を選択し保存します。

ファイアウォールについて

自動および動的ルーティングが有効なIPsec-VPNを通過するトラフィックをブロックするファイアウォールのルールは、UniFi Networkの 設定 > ルーティングとファイアウォール > ファイアウォール >「LAN_IN」で作成する必要があります。

送信元フィールドには、構成しているUSGからのリモートネットワークサブネットまたはIPアドレスを指定し、宛先フィールドには、トラフィックをブロックするローカルネットワークサブネットまたはIPアドレスを指定する必要があります。

ゲスト向けワイヤレスネットワーク構成のベストプラクティスについてはこちらの記事を参照してください。

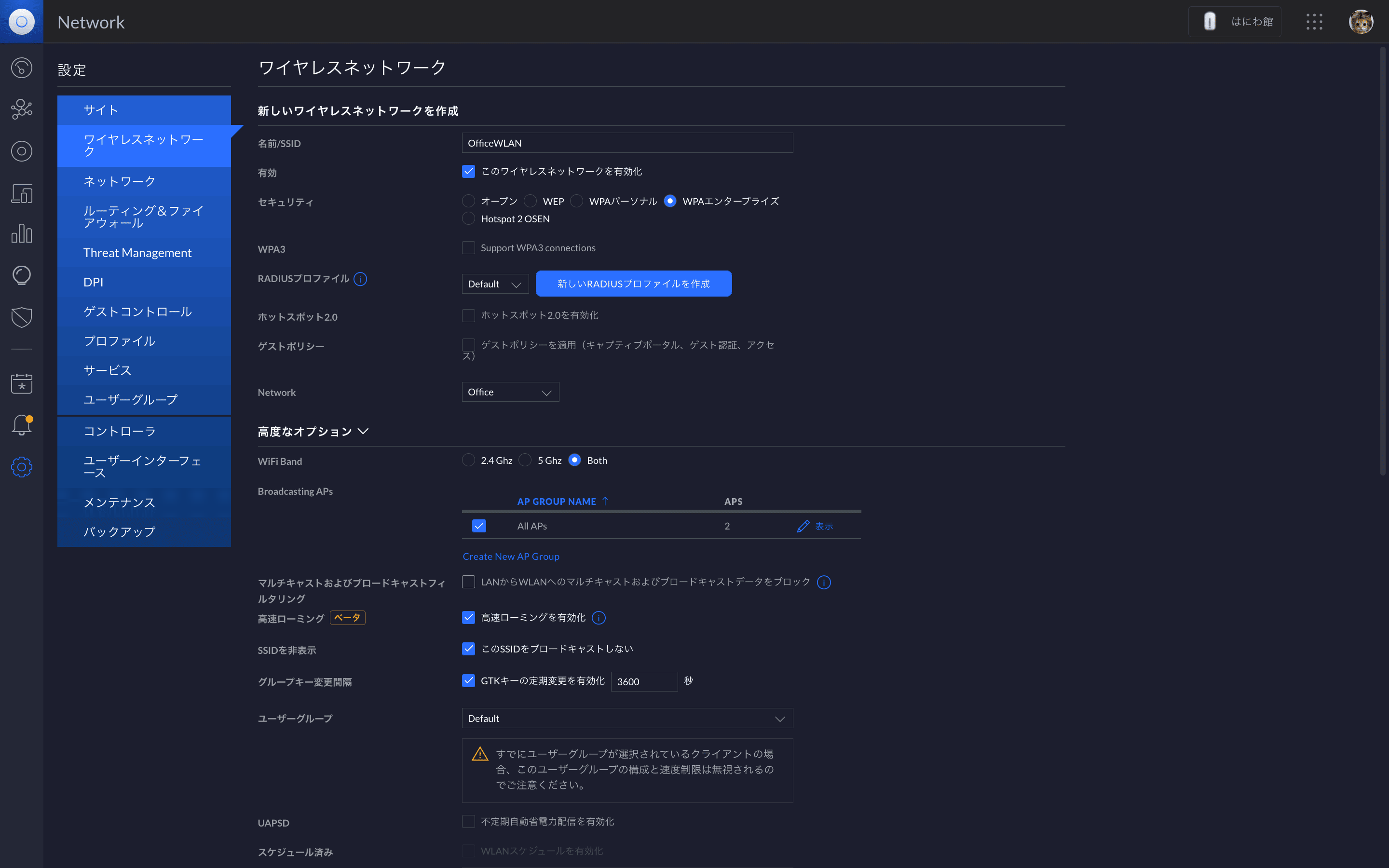

ワイヤレスネットワークの設定

ここでは、UniFi Networkコントローラで管理されているUniFi APへWi-Fiを設定します。UniFi Networkにて 設定 > ワイヤレスネットワーク > 新しいワイヤレスネットワークを作成 へ進みます。

上の例では「セキュリティ」を「WPAエンタープライズ」とし、「RADIUSプロファイル」でUSG/UDMのビルトインRADIUSサーバあるいは外部RADIUSサーバを指定し、定義済みの「Network」プロファイルを紐付けます。

以降、このSSIDを広報するUniFi APを限定する「AP Group」、SSIDを広報しない(ステルスモード)、高速ローミングを有効にする、などの詳細な設定を施します。

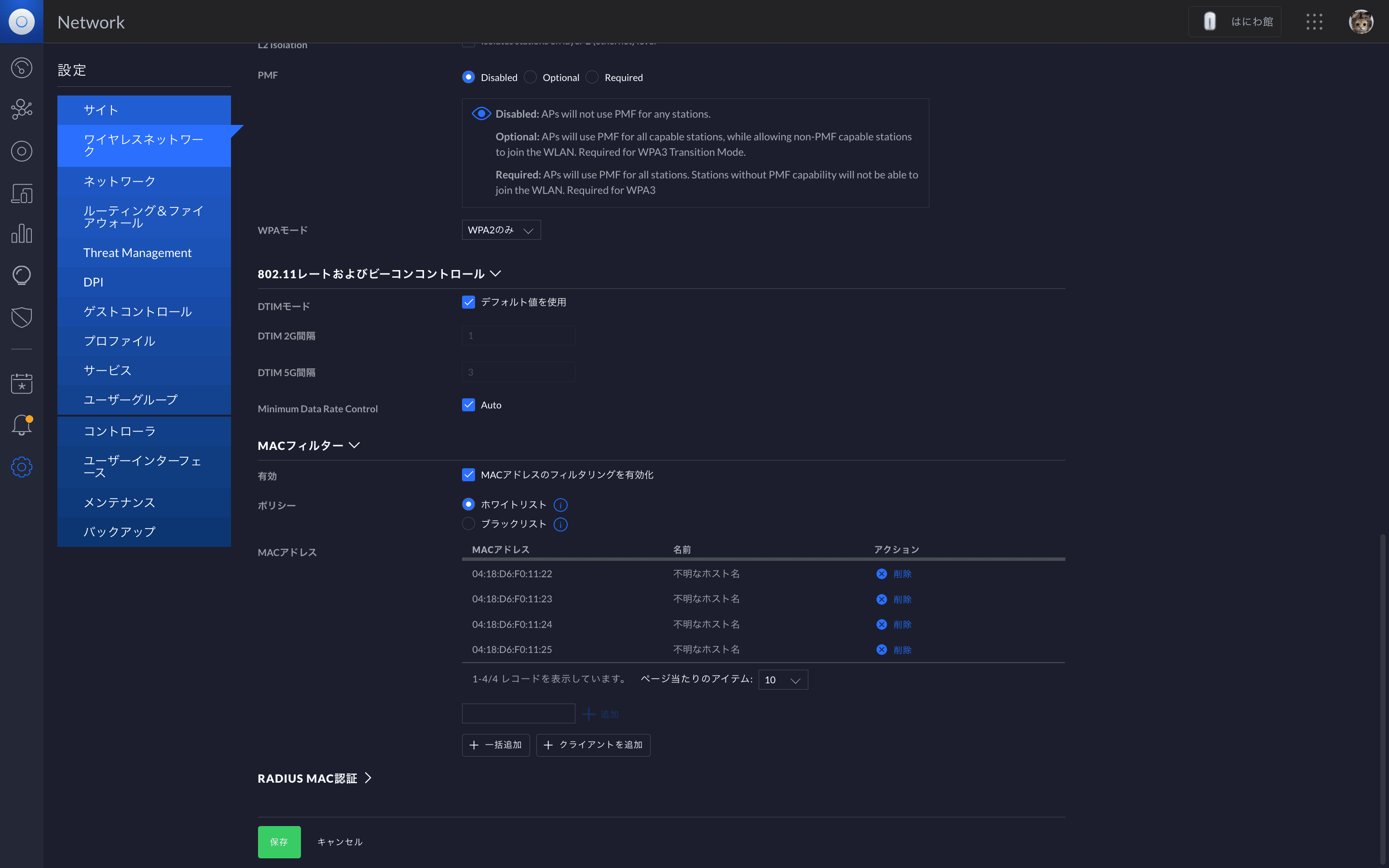

RADIUSサーバを用意できない場合は、簡易的なアクセス制限方法「MACアドレスフィルタリング」をこのSSIDに適用することもできます。

なお、MACアドレスフィルタによる無線アクセス制限を組織内で運用するには、管理下のクライアントのMACアドレスを固定化する(ランダム化しない)必要があります。UniFi Switchにおける有線アクセス制限も同様となります。

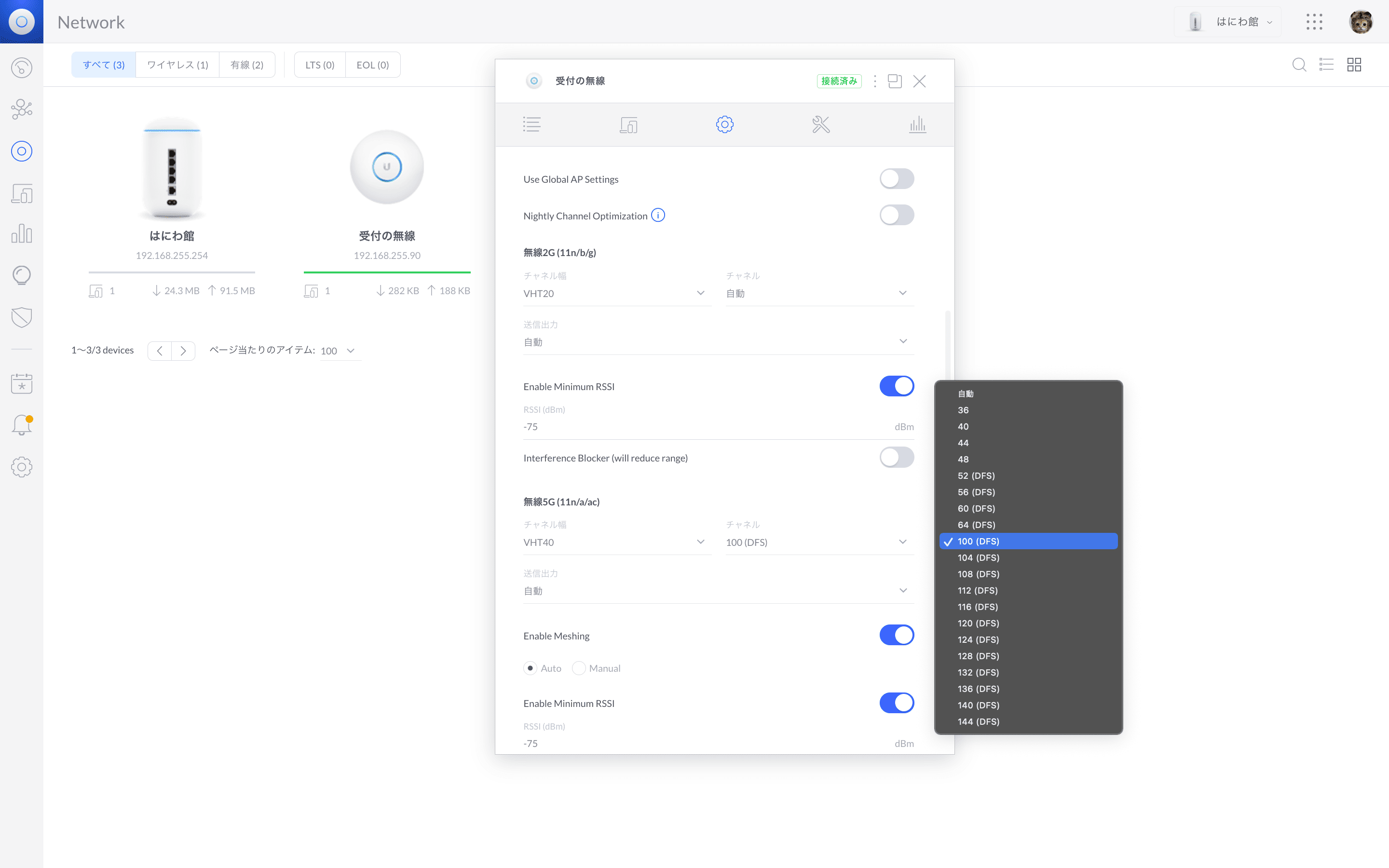

チャネルの調整

UAPモデルあるいは無線アンテナを備えるUDMモデルにおいて、チャネルを調整する方法を解説します。初期状態では全てのパラメタがコントローラのグローバル設定により「自動」となっているため、必要に応じてこれらを変更します。

UniFi Networkの「デバイス」一覧から、目的のUAPのプロパティを開き、「無線2G(2.4GHz)」「無線5G(5GHz)」それぞれの「チャネル」「チャネル幅」「送信出力」を変更します。グローバル設定で「自動」になっている場合、このUAPに対するグローバル設定の適用 (Use Global AP Settings) を解除します。

日本では屋外でWi-Fiを発信する際、5GHz帯の一部は規制されており、基本的には5.6GHz帯 (5470-5730MHz) のみが利用できます。このため、UAP-AC-ProやU6-LRを屋外利用する際は「無線5G」の「チャネル」を「100」以降とします。

無線クライアントの受信信号強度 (RSSI) が指定数値以下になるとそのクライアントを切断するための「Enable Minimum RSSI」は、-90から-67 dBmの範囲でしきい値を指定できます。複数のUAPが定間隔に配置されたエリアで、クライアントがハンドオーバーしやすくなるよう数値を低い方に調整します。

「Enable Meshing」を有効にすれば、光回線に接続されているUAPをメッシュの親機とし、離れた場所で通電されているUAPを子機として通信を無線で中継できます。

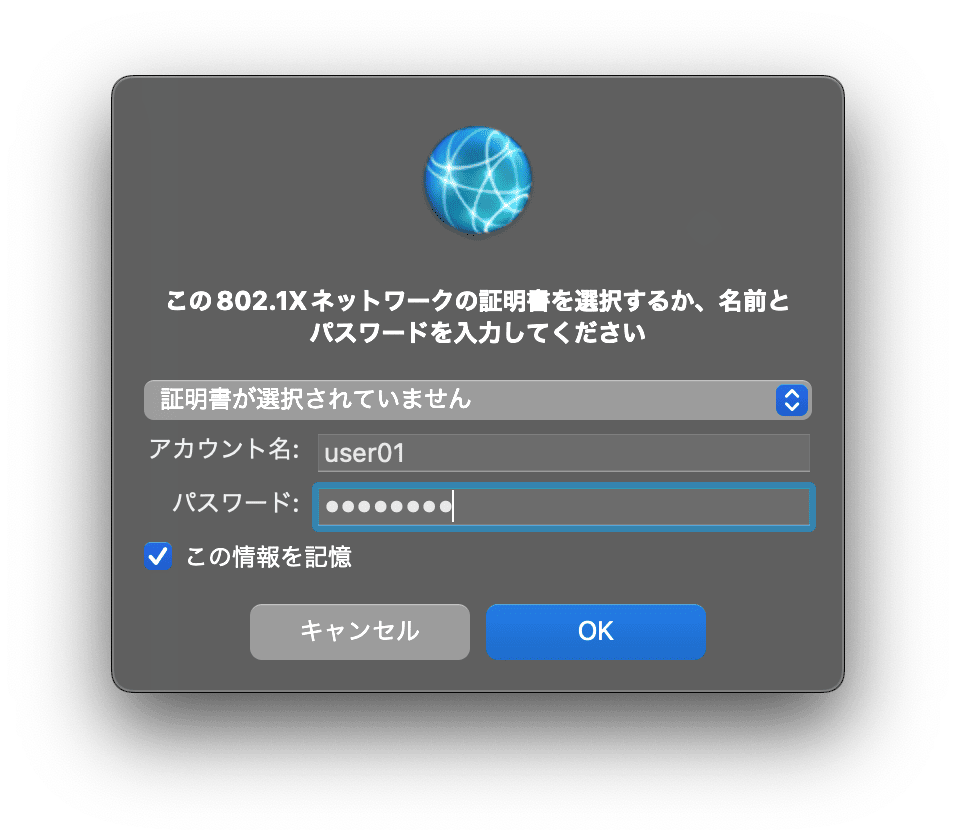

有線LANのアクセス制限

ここでは、有線クライアントに対するアクセス制限(IEEE802.1Xモード)を、UniFi Switchに適用する方法について説明します。併せてRADIUSサーバの設定を確認してください。

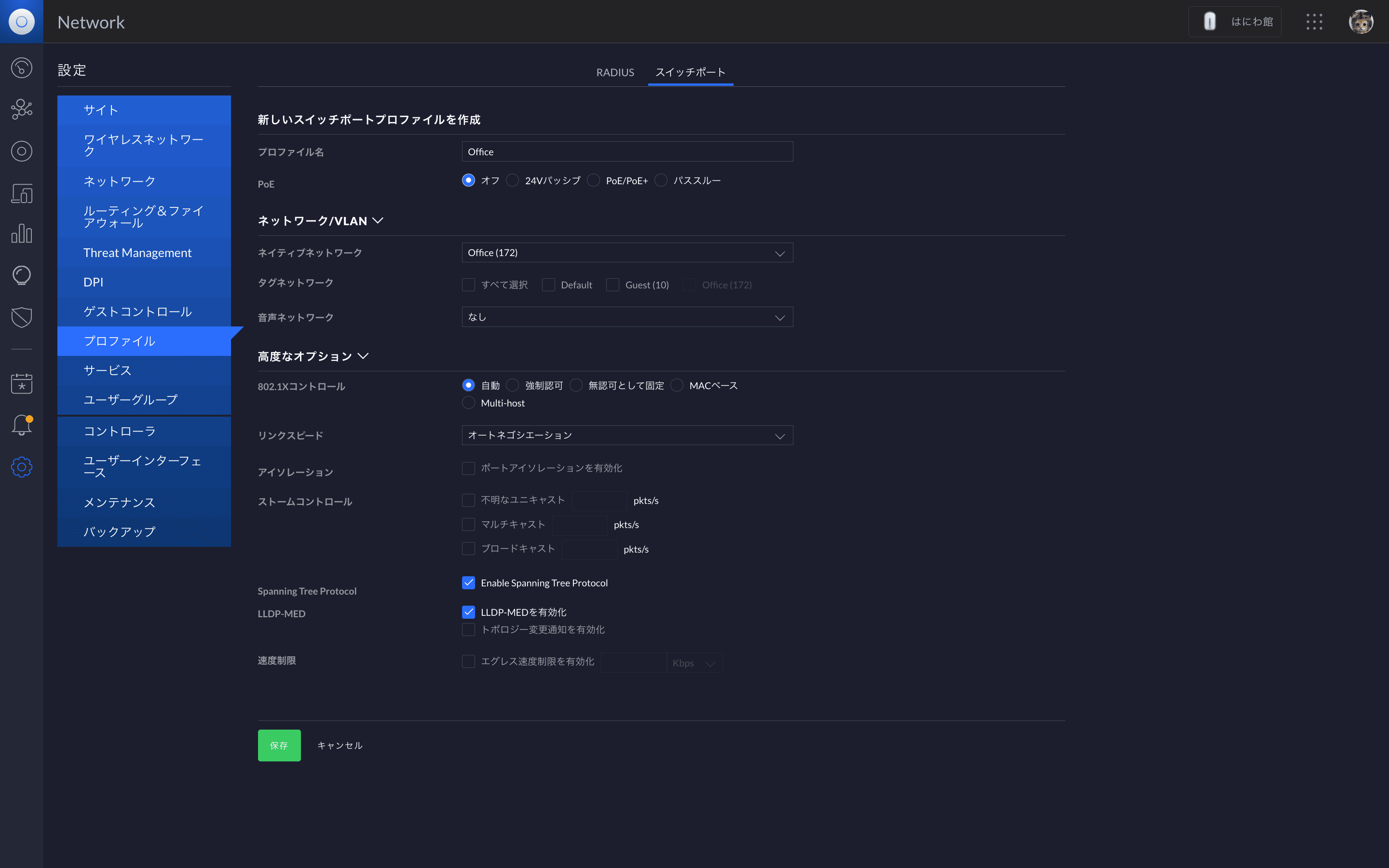

まず、各ポートに手動で802.1Xポリシーを適用する代わりに、構成の迅速な展開のためにポートプロファイルを定義しておくことが推奨されます。

設定 > プロファイル > スイッチポートから、「802.1Xコントロール」のための新しいプロファイルを作成します。

RADIUSで動的VLAN割り当てを使用する場合、「タグネットワーク」にて使用されるVLANを選択しておく必要があります。

| 802.1Xコントロール | 説明 |

|---|---|

| 自動 (Auto) | 認証が正常に行われるまで、ポートは無許可です。 |

| 強制認可 (Force Authorized) | ポートは、認証なしで通常のトラフィックを送受信します。 |

| 無認可として固定 (Force Unauthorized) | ポートはサプリカント認証の試行を無視し、クライアントに認証サービスを提供しません。 |

| MACベース (Mac-based) | 同じポートに接続された複数のサプリカントがそれぞれ個別に認証できます。ポートに接続されている各ホストは、ネットワークにアクセスするために個別に認証する必要があります。ホストはMACアドレスによって区別されます。 |

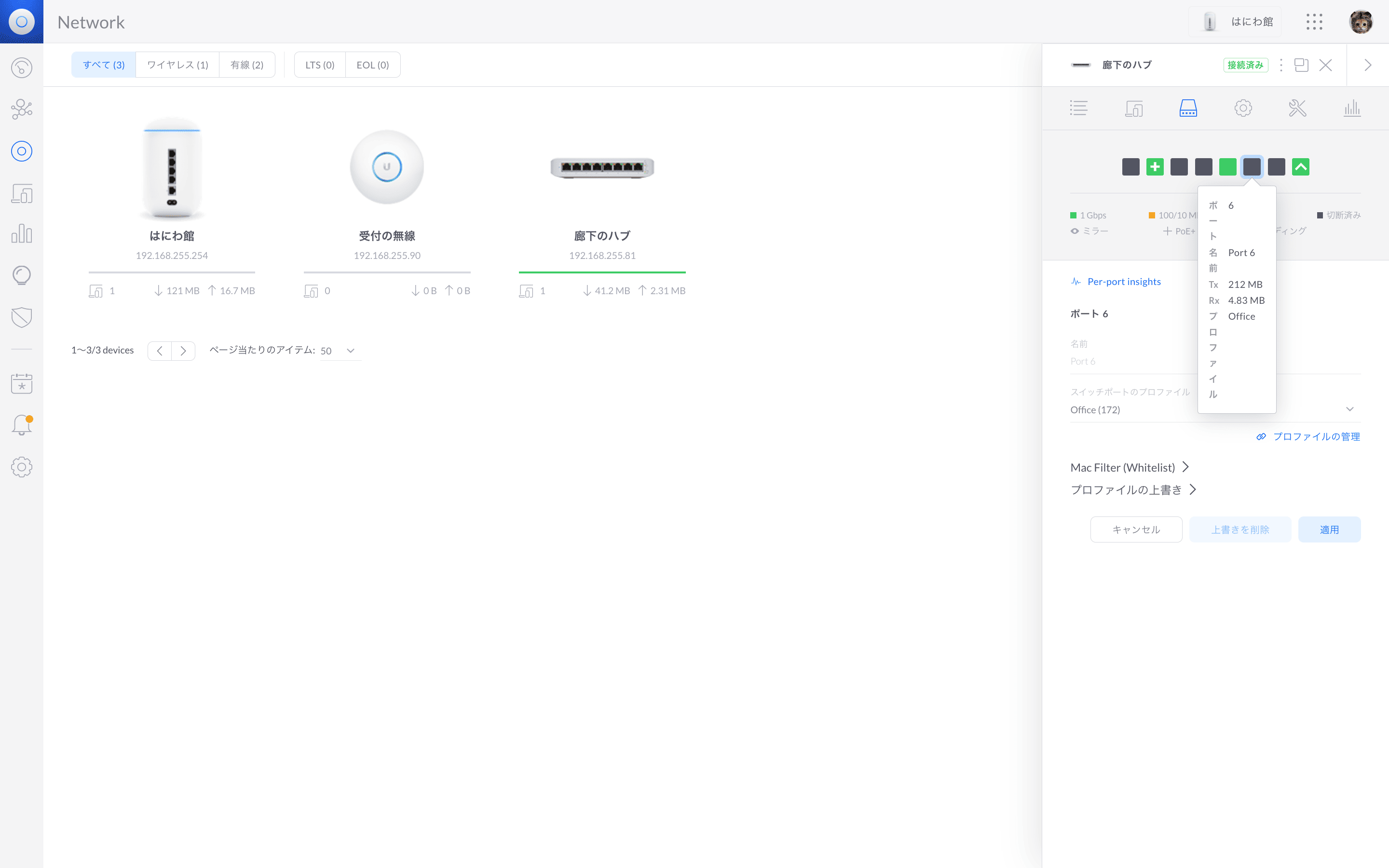

設定 > デバイスから、UniFi Switchのプロパティを展開し、目的のポートに定義済みの「スイッチポートのプロファイル」を適用します。

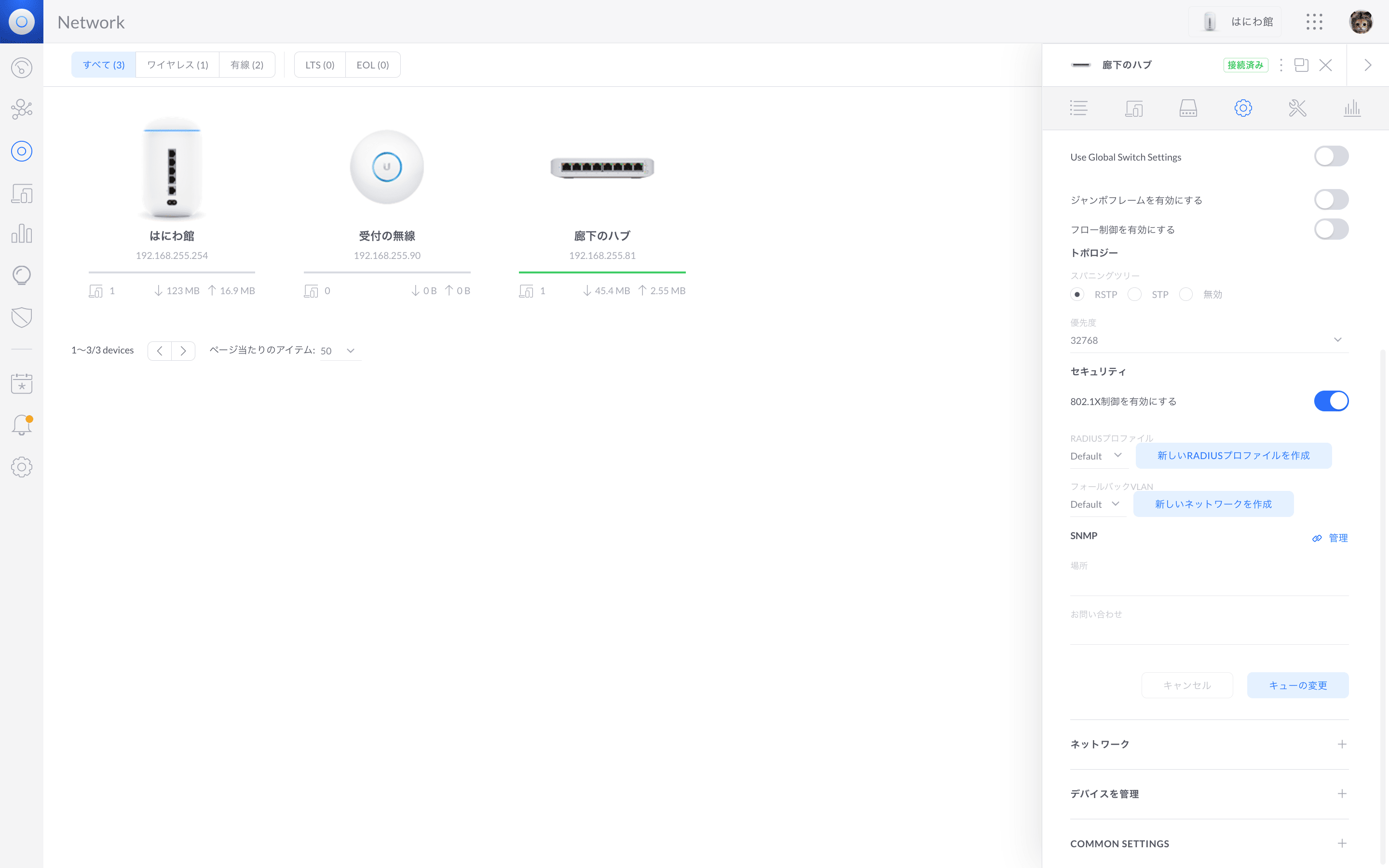

「802.1X制御を有効に」して「RADIUSプロファイル」でRADIUSサーバ(ここではUDM内蔵RADIUSサーバ)を選択し、有線クライアントが認証に失敗した際に誘導する「フォールバックVLAN」(ここでは、組織内でセキュリティ不要のネットワークあるいは隔離用のネットワーク)を選択します。

802.1Xによるアクセス制御の有効化は、スイッチ毎に行われます。これを有効にすることでオーセンティケータとしてRADIUS認証メッセージをRADIUSサーバに渡すことができるようになります。

RADIUSサーバの設定

UniFi Security GatewayモデルおよびUniFi Dream Machineモデルでは、デバイスにビルトインされたRADIUSサーバを有効にする、あるいは外部RADIUSサーバを指定することで有線および無線LANにネットワーク認証を掛けることができます。登録したRADIUSユーザーは、ローカルネットワークおよびリモートアクセスの認証に用いられます。

設定 > サービス > RADIUS > サーバーでRADIUSサーバーを有効化します。

任意の「シークレット」文字列を決定し、「認証ポート」以下はデフォルトの設定値で問題ありませんが、必要に応じて変更してください。

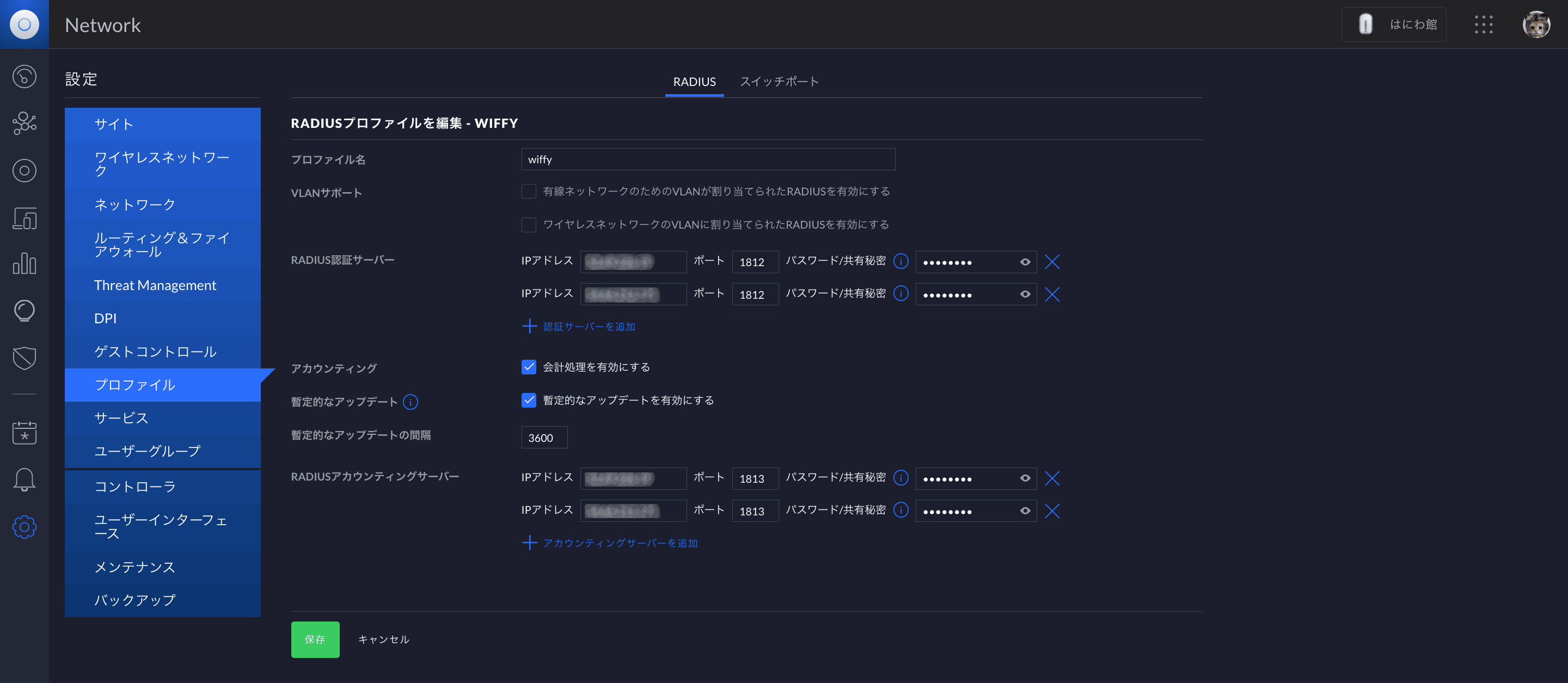

設定 > プロファイル > 新しいRADIUSプロファイルを作成 にて、外部RADIUSサーバを指定します。

RADIUSサーバの「IPアドレス」「ポート」「パスワード」を指定します。同様に「RADIUSアカウンティングサーバー」の「IPアドレス」「ポート」「パスワード」を指定します。RADIUSアカウンティングを用いる場合は「暫定的なアップデート」を有効にし、Interim packetの送信間隔を秒数で指定できます。

外部RADIUSサーバには、UniFi APあるいはUniFi SwitchをRADIUSクライアントとして登録します。

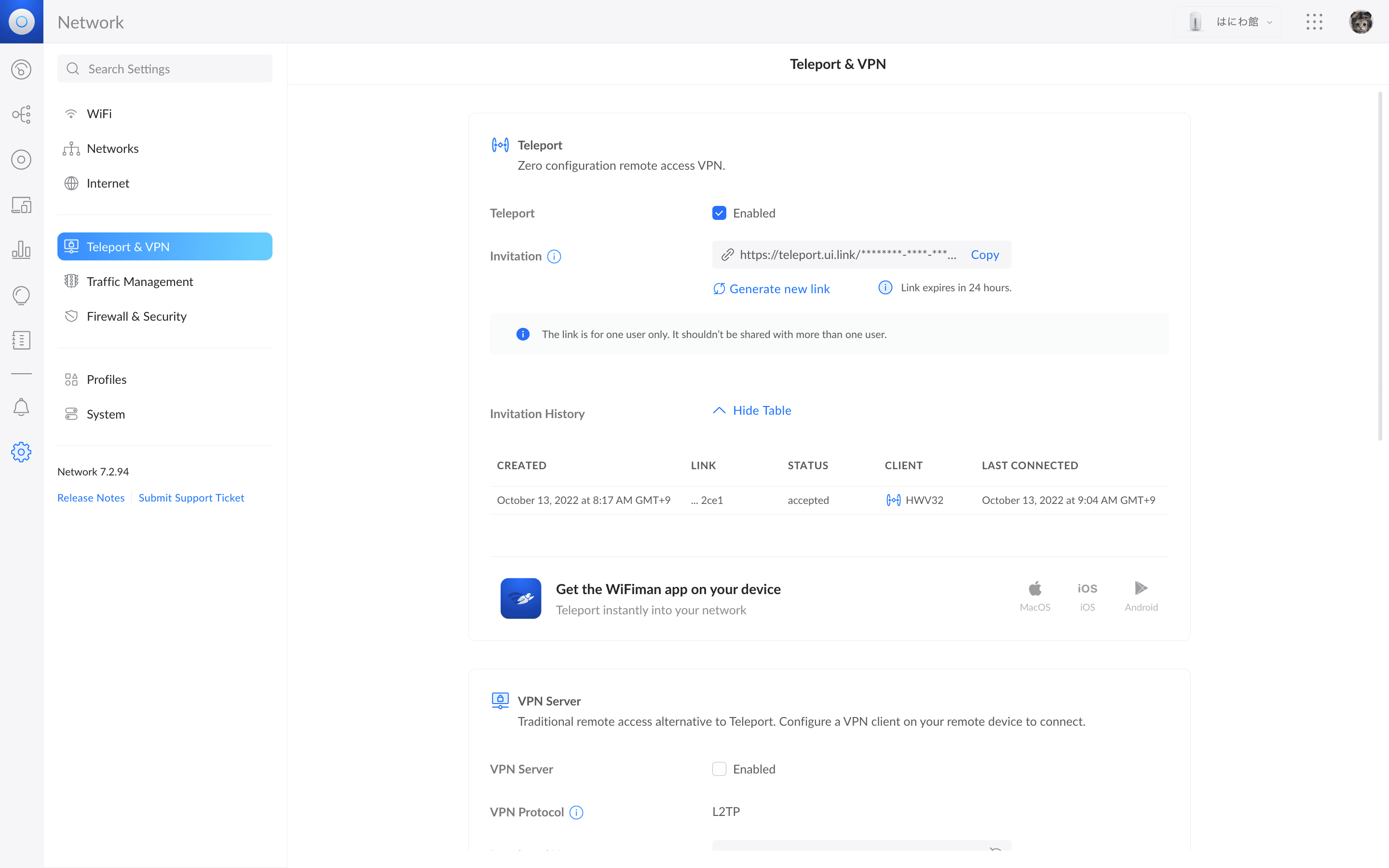

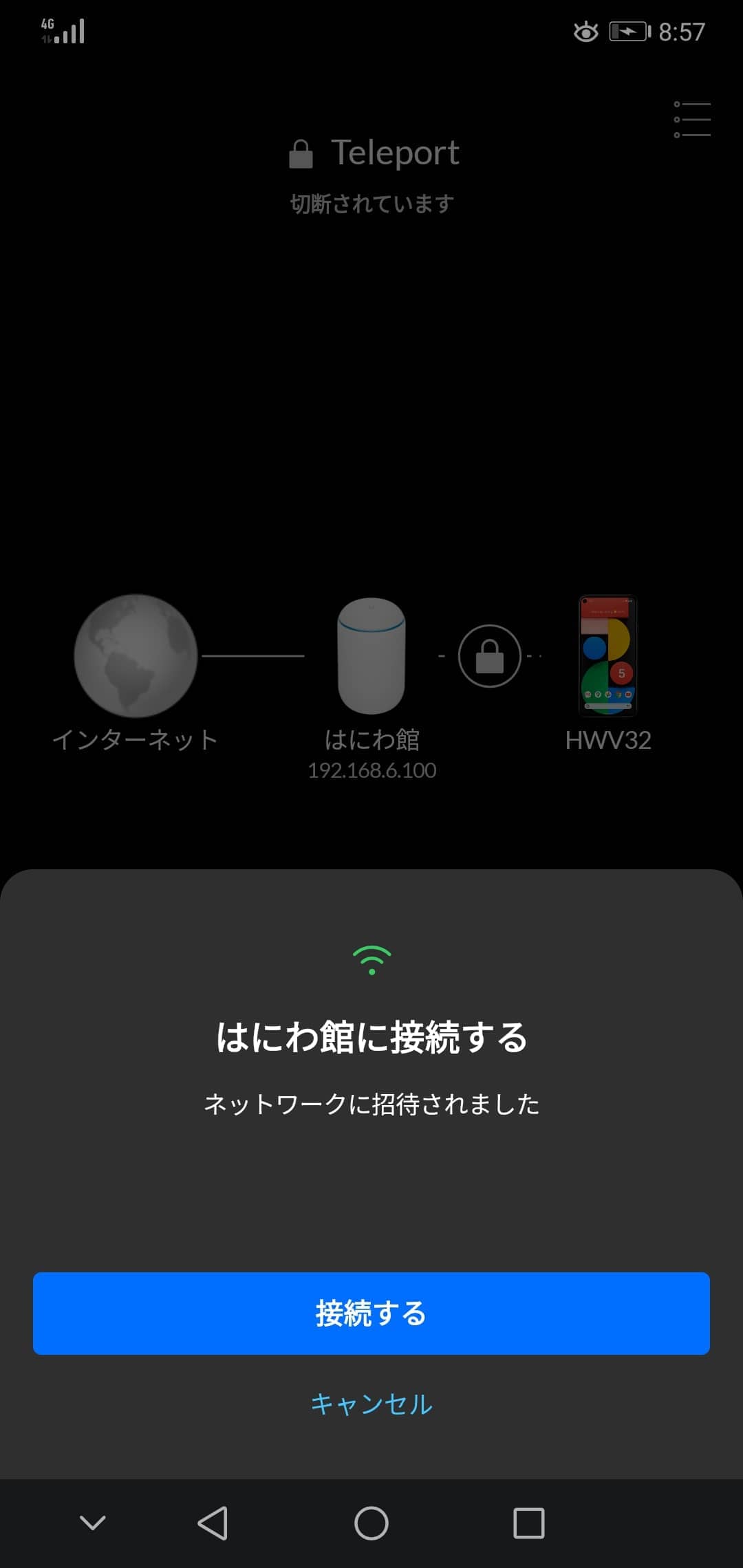

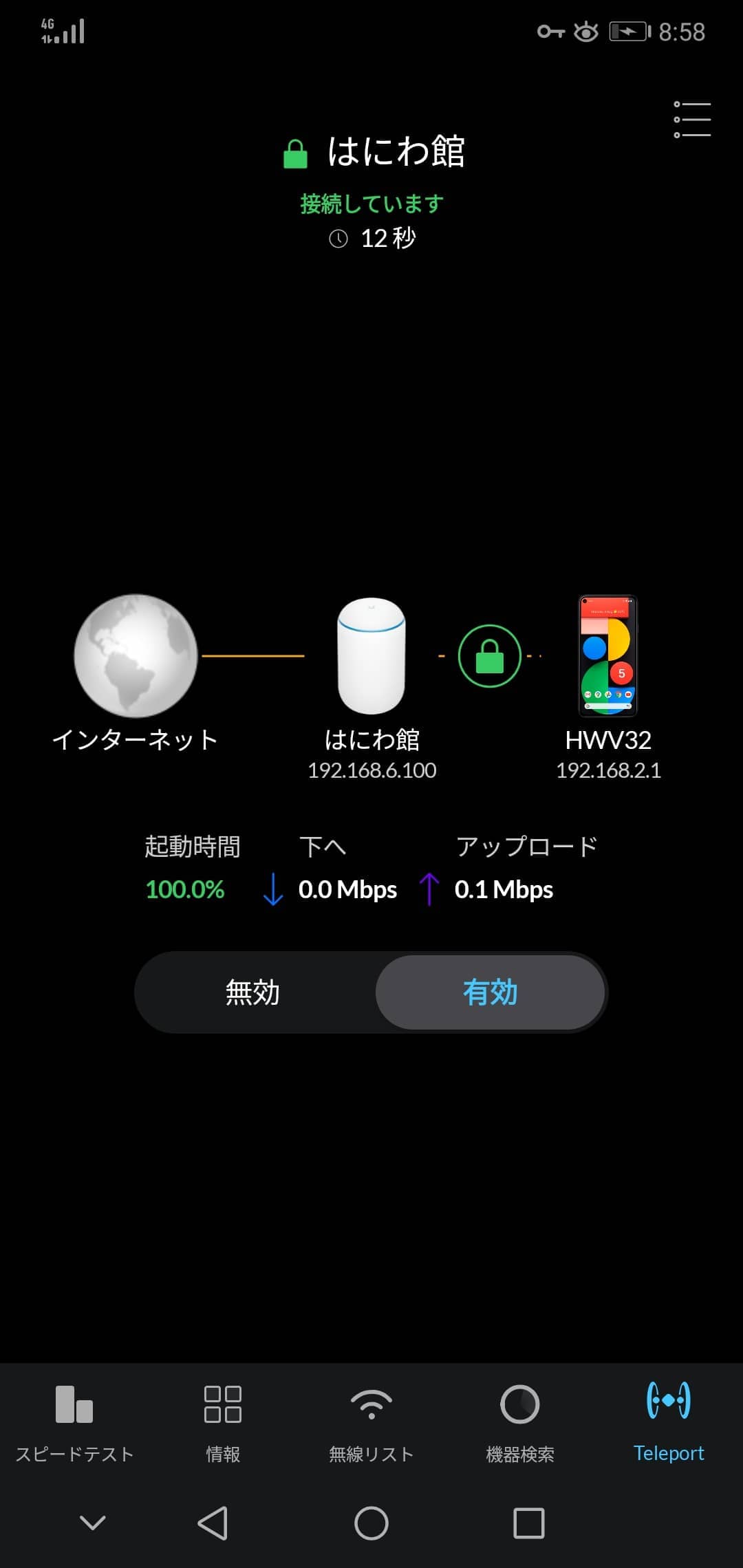

Teleport VPNの設定

Teleportは、UniFi Networkアプリケーションで有効化できるゼロコンフィグのVPNサーバで、これを用いてリモートからローカルのUniFiネットワークに接続できます。ゼロコンフィグと謳っているのは、Teleportを用いることにより、従来のようなVPNサーバとRADIUSサーバの設定、RADIUSユーザの登録、VPNクライアント側の設定が不要となるためです。ただし、VPNクライアント側には専用のモバイルアプリの導入が必要となります。UDMやUDM-Pro、UXG-Proなど最新のゲートウェイ機能を持つ製品でTeleportをご利用いただけます。