ネットワーク認証

WPA2-Personal(パーソナル=個人利用レベル)と呼ばれる、SSID名と固定のパスワードを用いた脆弱な無線LAN接続方式を禁止し、WPA2-Enterprise(エンタープライズ=企業利用レベル)と呼ばれる、RADIUSサーバーおよびCAサーバーを用いたネットワーク認証による無線LAN接続方式を検討するための資料となります。

認証方式としてはEAP-TLSとEAP-PEAPが企業内セキュリティでは実用レベルとなります。

| 認証に必要な要素 | EAP-TLS | EAP-PEAP |

|---|---|---|

| サーバー証明書 | 必要 | 必要 |

| クライアント証明書 | 必要 | 不要 |

| ユーザーID(とパスワード) | 必要(クライアント証明書に保存) | 必要(サプリカントに保存) |

EAP-TLS

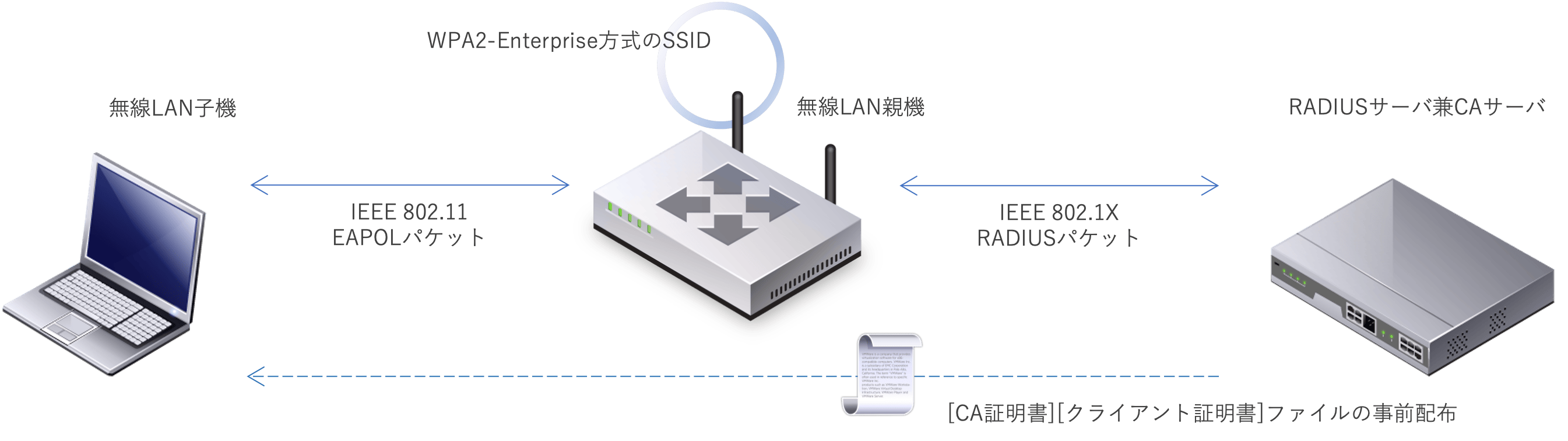

最もセキュリティが強固となるEAP-TLS認証方式の利用が推奨され、その際の大まかなやりとりは以下の通りです。

- 無線LAN子機は、無線LAN親機が発信しているWPA2-Enterprise方式のSSIDに接続します。

- 無線LAN子機は、CAから事前に配布されインストールしておいたデジタル証明書を用いて、無線LAN親機を通じてRADIUSサーバーに自らの資格情報を提示します。

- RADIUSサーバーは、無線LAN親機に対して無線LAN子機の認証の可否を通知します。

- 認証可の場合、無線LAN親機は無線LAN子機に対してネットワークへの接続を認可します。

推奨RADIUSサーバー

EAP-TLSによる企業内ネットワーク認証を実現する際、CA(認証局)の機能を兼ね備えるRADIUSアプライアンスサーバーの採用を推奨しております。

| 型番 | 登録可能RADIUSクライアント数 | 登録可能ユーザー数 |

|---|---|---|

| RA-830 | 500 | 2,500 |

| RA-1300 | 1,000 | 100,000 |

RADIUSクライアントは、ここでは無線LAN親機、もしくは無線LAN親機を束ねる無線LANコントローラを指します。

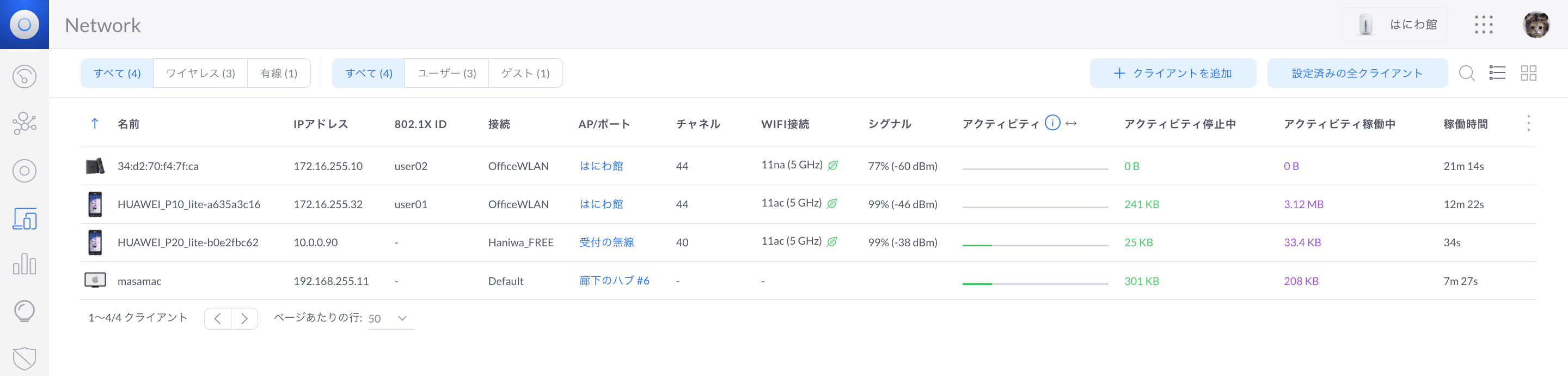

UniFi無線LANアクセスポイントをRADIUSクライアントとした場合、UniFiネットワークコントローラ上には、RADIUSサーバーで認証されたユーザーID(802.1X ID)が無線クライアントMACアドレスと共に表示され、接続状況の把握と同時に認証認可の取消し等の集中管理もできるようになります。

背景

この記事におけるWi-Fiの「固定のパスワード」とは、PSK Pre-Shared-Keyと呼ばれる事前共有鍵文字列のことをさします。

企業内の無線LANがWPA2-Personal方式の場合、無線LANに接続できるかどうかはSSID名に対応するパスワードを入手できるかどうかに左右されるため、パスワードさえ知っていれば部外者でも無線LANに接続できてしまいます。このため、社員が退職した際などは、必ずパスワードを変更する等の(実施不確実な)対策が必要となります。

RADIUS Remote Authentication Dial In User Service は、ネットワーク資源の利用の可否の判断(認証)と、利用の事実の記録(アカウンティング)を、ネットワーク上のコンピュータ(サーバー)に一元化することを目的としたIPプロトコルです。電話回線でダイヤルアップ接続の方式を利用するユーザーに対してインターネット接続を実現するための認証プロトコルとして利用されてきました。ユーザー認証だけでなくネットワークの接続時間やデータ量の情報も収集できるため、ISPなどでは認証ユーザーの課金処理でも利用されてきました。昨今では無線LANや有線LANでのネットワーク接続時のユーザー認証時にも利用されています。

CA Certificate Authorities は、認証局とも呼ばれ、他の独立したコンピュータ資源に対し、それが本物であるかどうかを証明するためのデジタル証明書を発行する機関です。ここでは、公的なCAではなく、企業内に設置可能なプライベートCAを取り扱います。ここでは、本物であるかどうかの証明が必要なコンピュータは、無線LAN子機とします。EAP-TLS認証方式では、無線LAN子機には、CAで発行されたクライアント証明書と、CA自身の身元を証明するCA証明書をインストールします。