UDMによる公衆無線

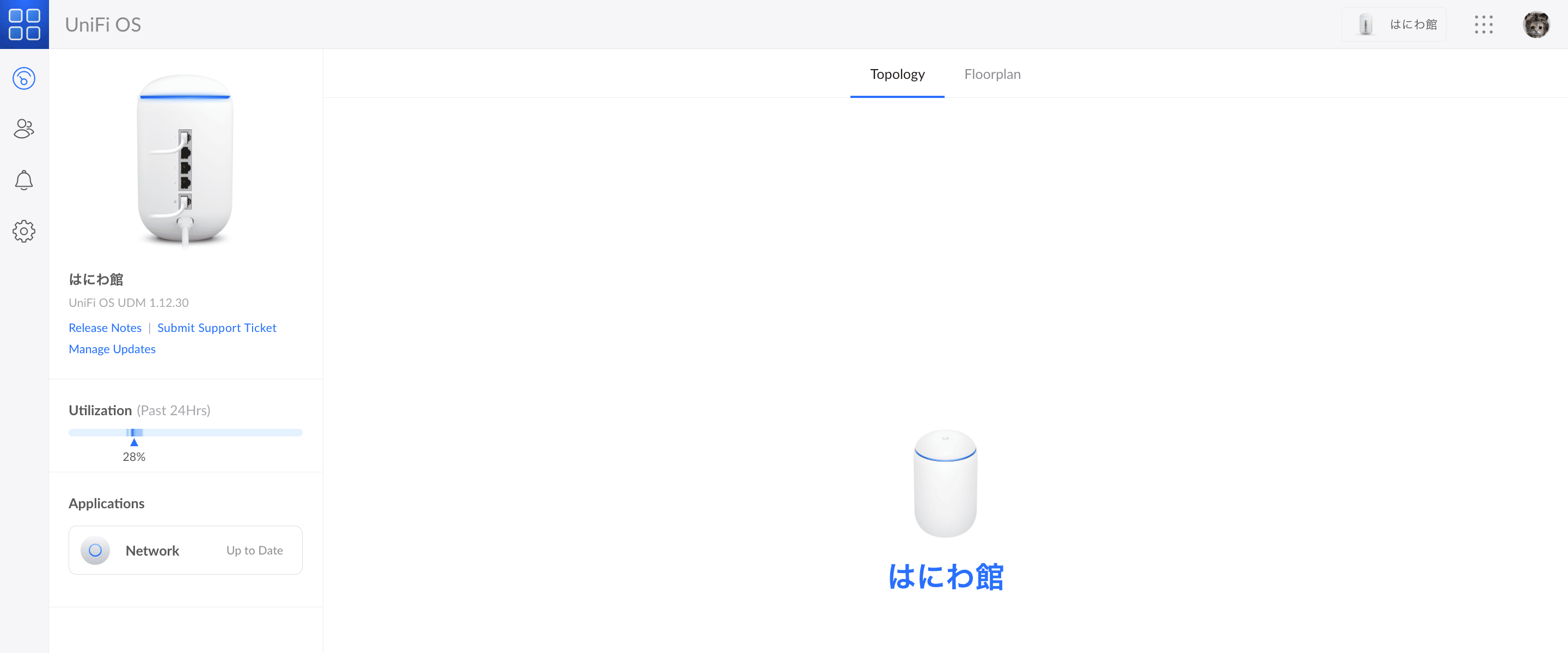

UniFi Dream Machine(以下、UDMと略称)は、ルーター、スイッチ、Wi-Fiアンテナ、UTM、SDNコントローラーを兼ね備える、プロ仕様の無線LANルーターです。

これを用いて、総務省ガイドラインを満たす公衆無線LANを構成する方法を以下に示します。

-

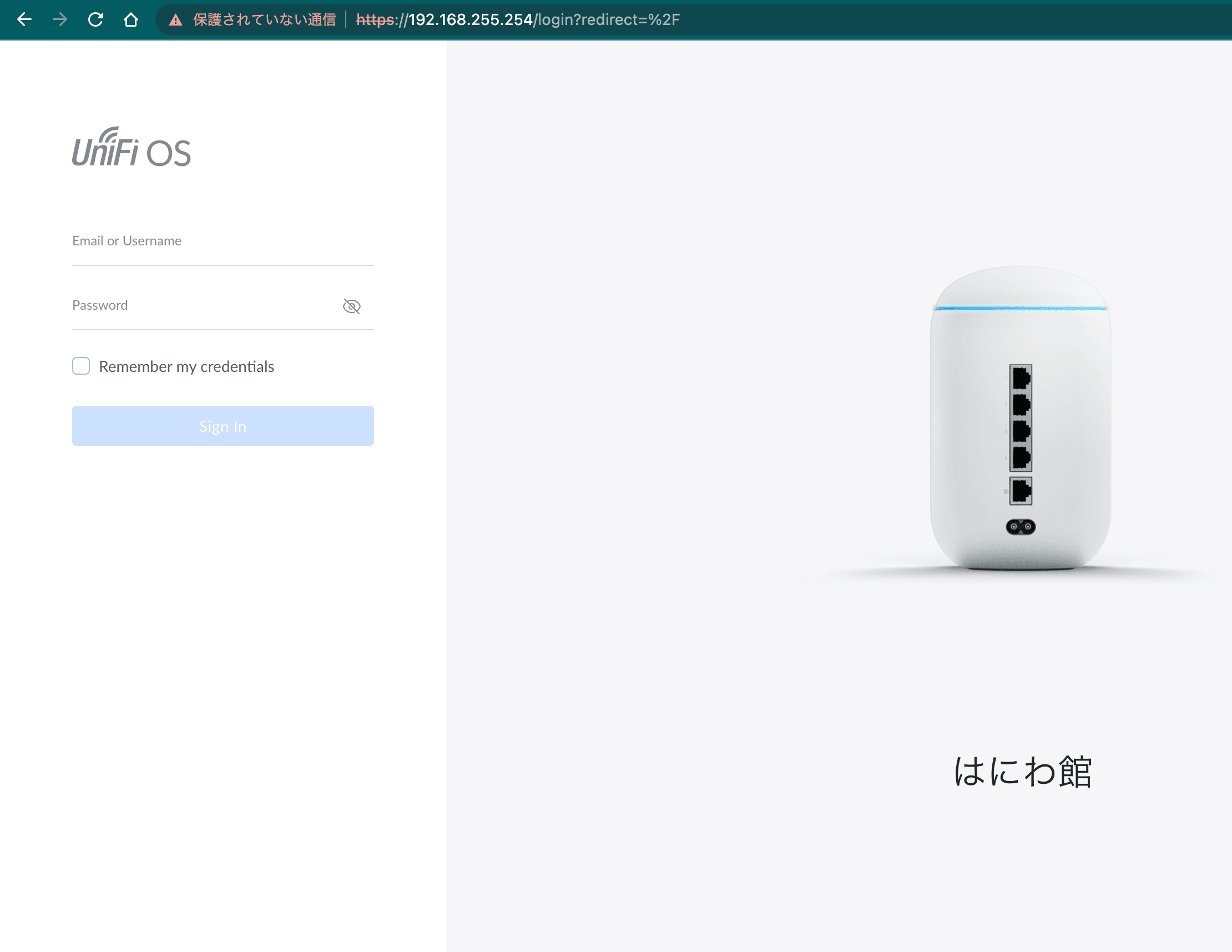

管理UIへのログイン

UDMのLANポートに操作用PCをイーサネット接続し、ブラウザURLバーに http://unifi と打ち込みEnter/Returnキーを押下し、UniFi OSコンソールにAdministrator権限を持つアカウントでログインします。

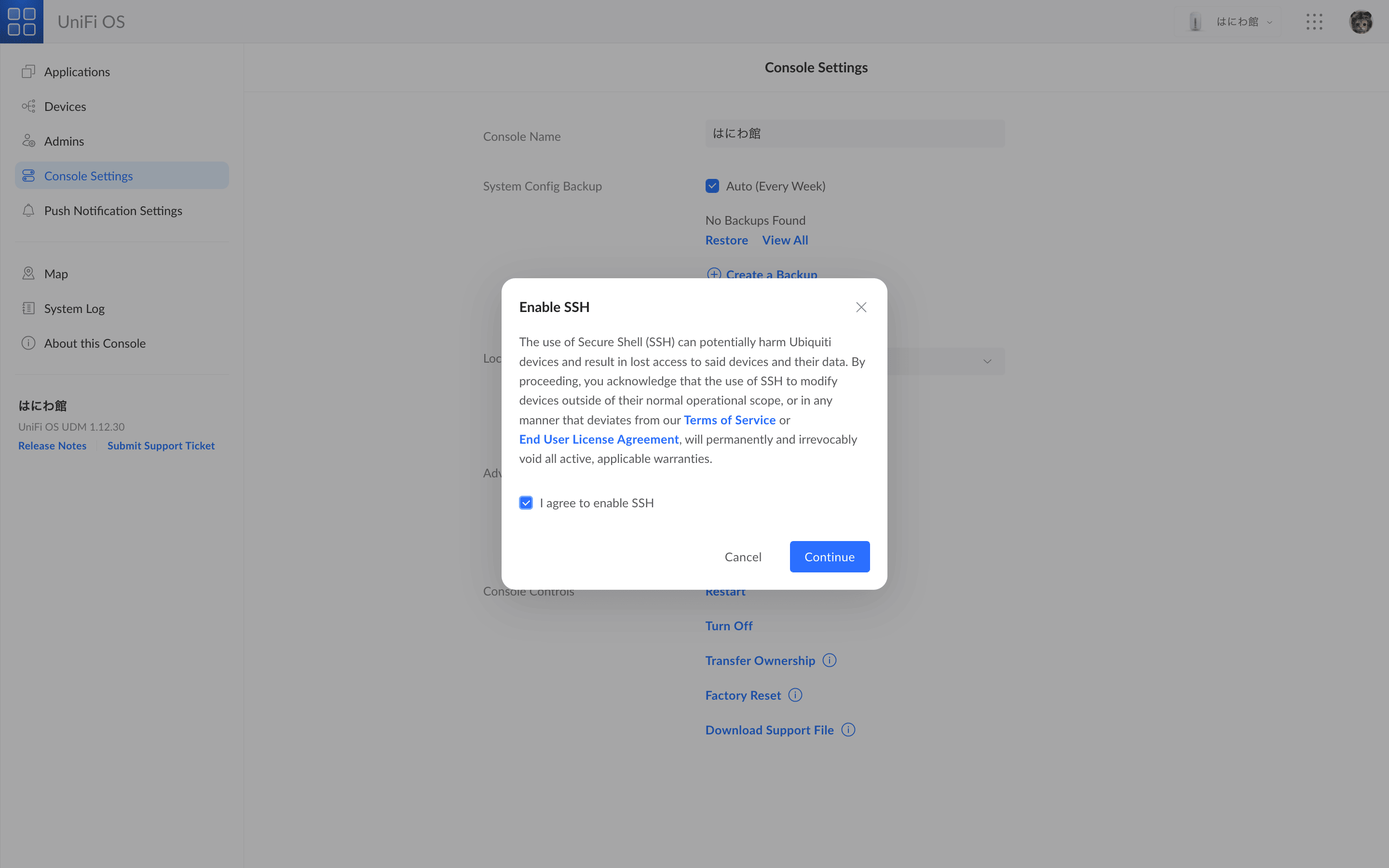

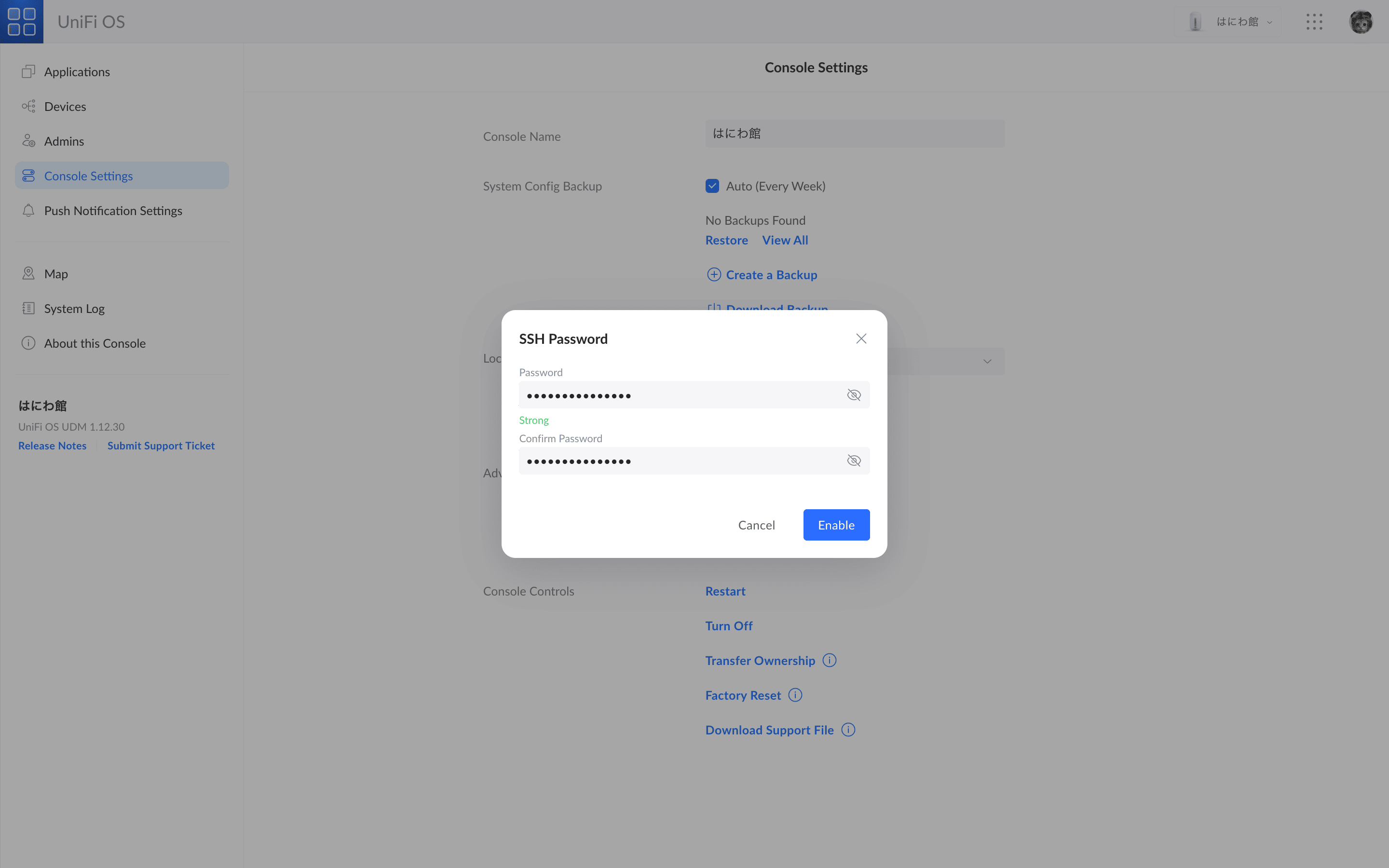

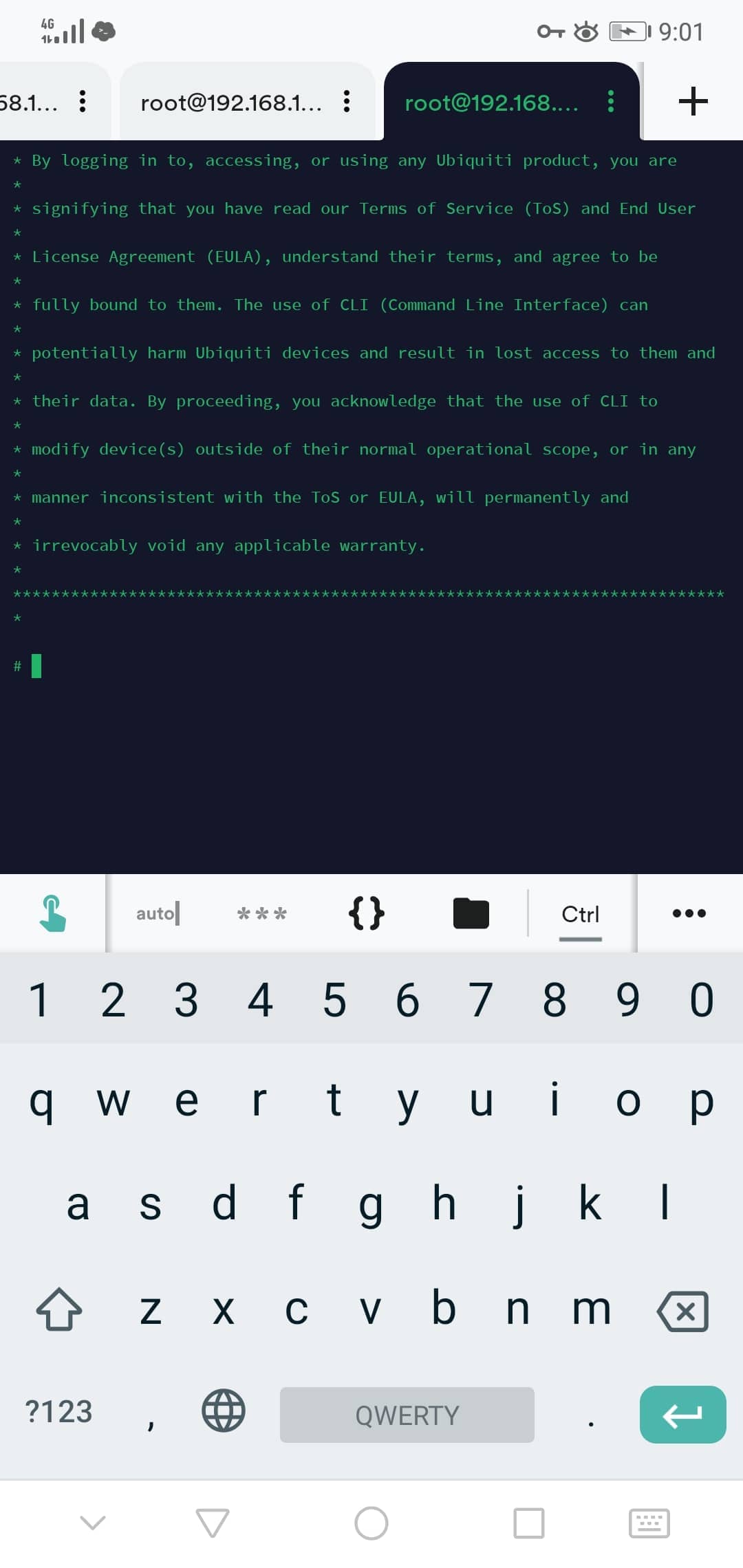

なお、UDMにはSSH接続を確立できるCLIを備えており、LinuxおよびmacOSホストはネイティブのTerminalを用いて、Windows OSホストはPowerShellまたはPuTTYを用いてUniFi OSにrootユーザーでログインできます。後述の作業で必要になるため予め「Console Settings」からSSH接続を有効化 (Enable SSH) し、SSH Passwordを設定しておきます。

次に、

Networkを起動します。

Networkを起動します。 -

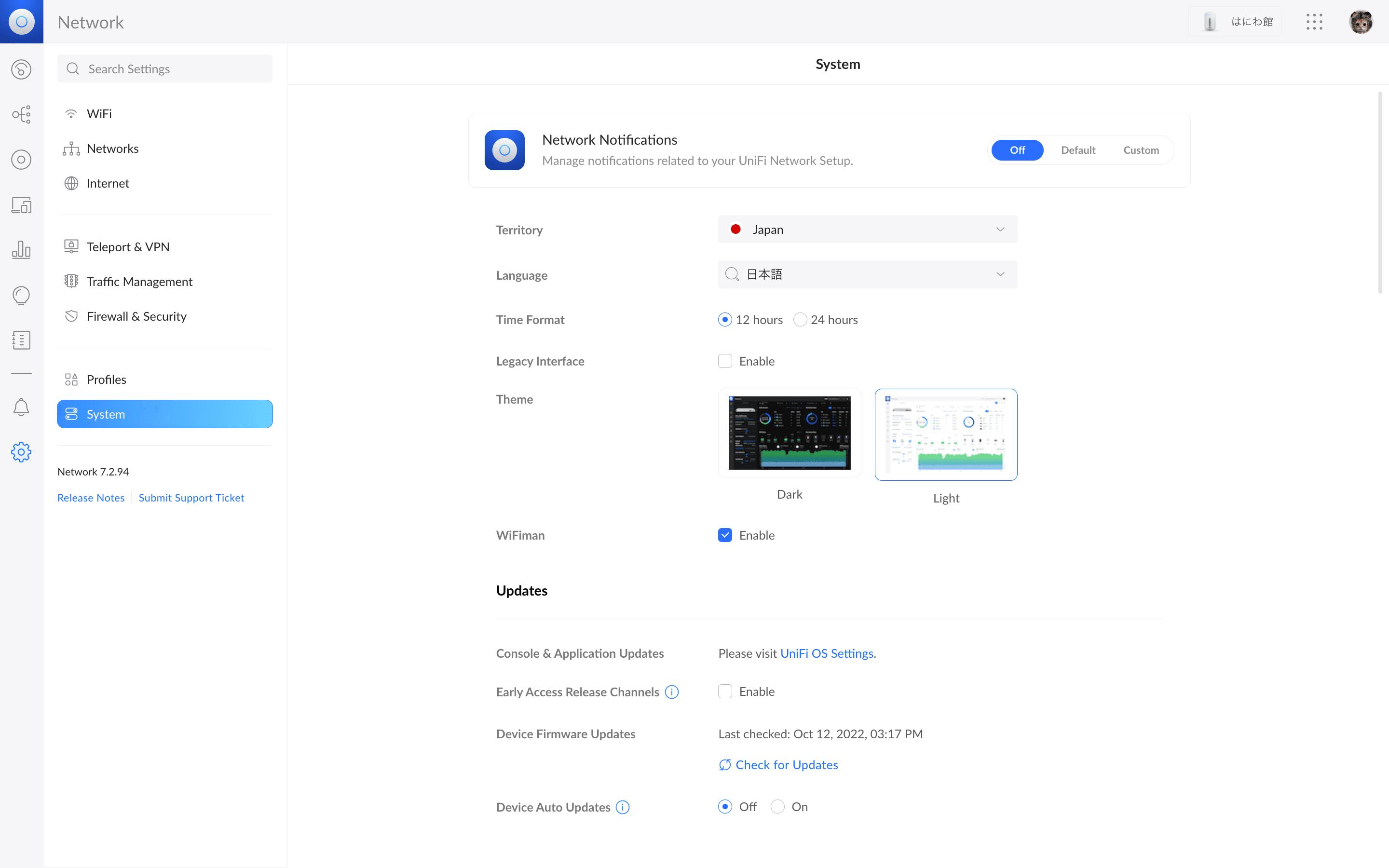

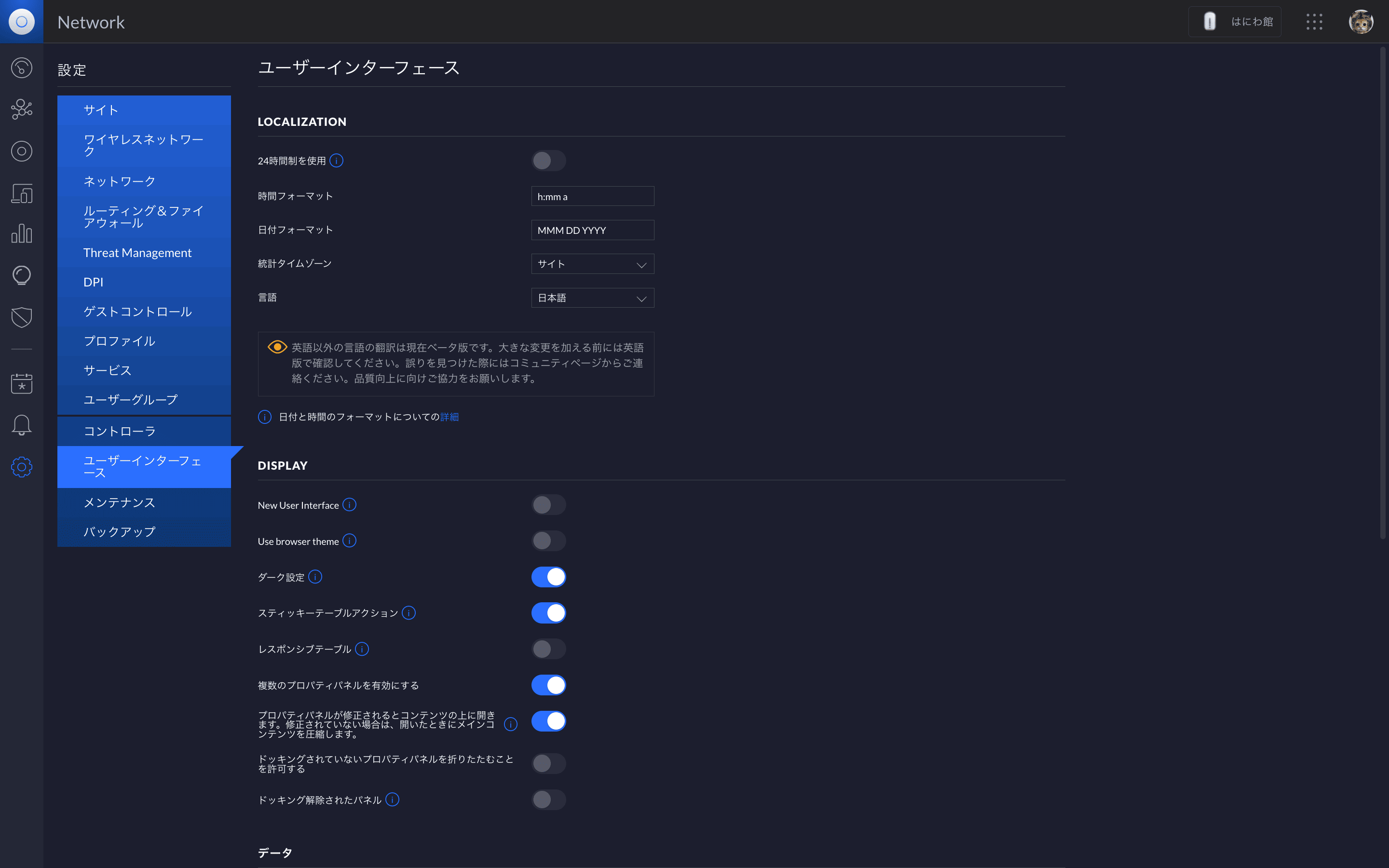

GUIの切り替え

基本的な設定はレガシーUIにて行っていきます。UniFi Networkアプリケーションが新しい方のUIで起動した場合、 Settings > System > Legacy interfaceを有効 (Enable) にしてください。

-

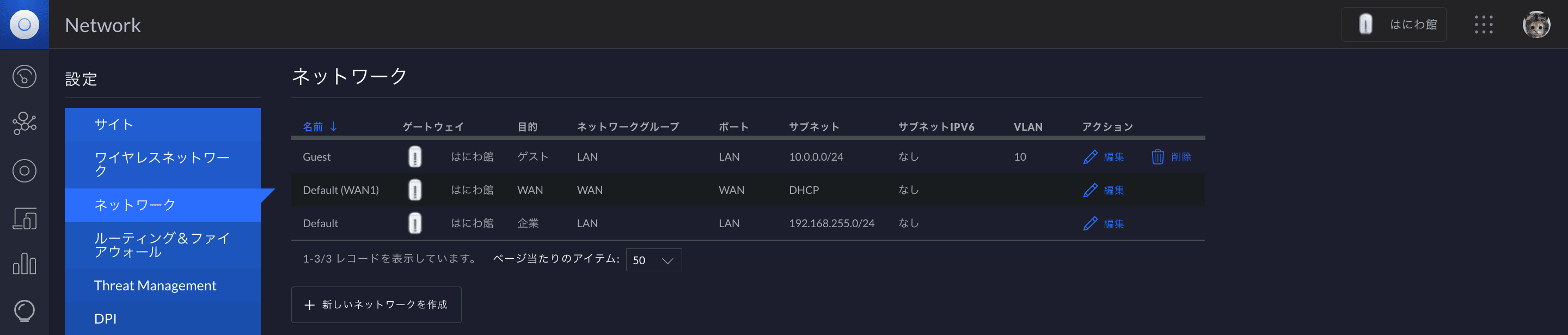

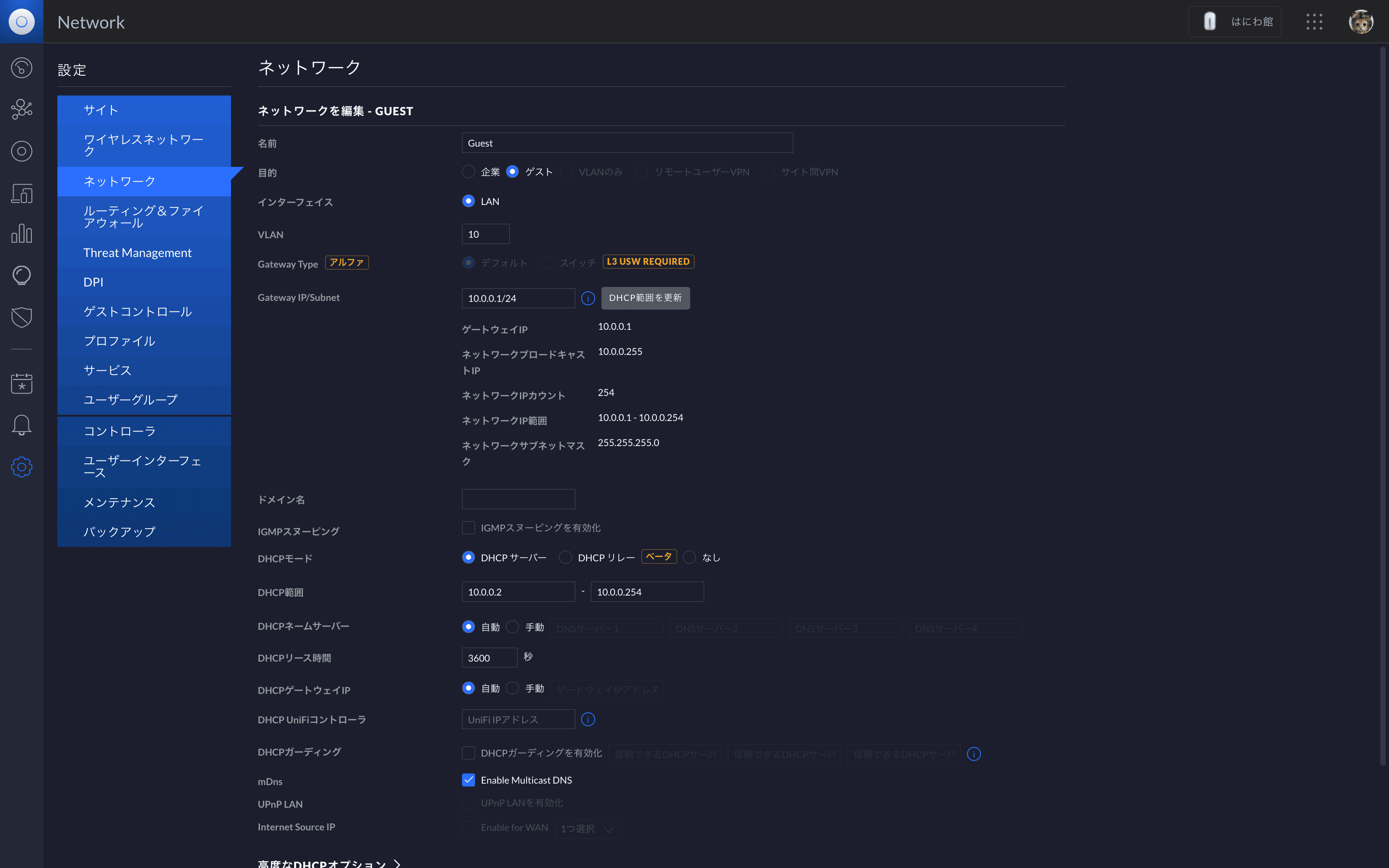

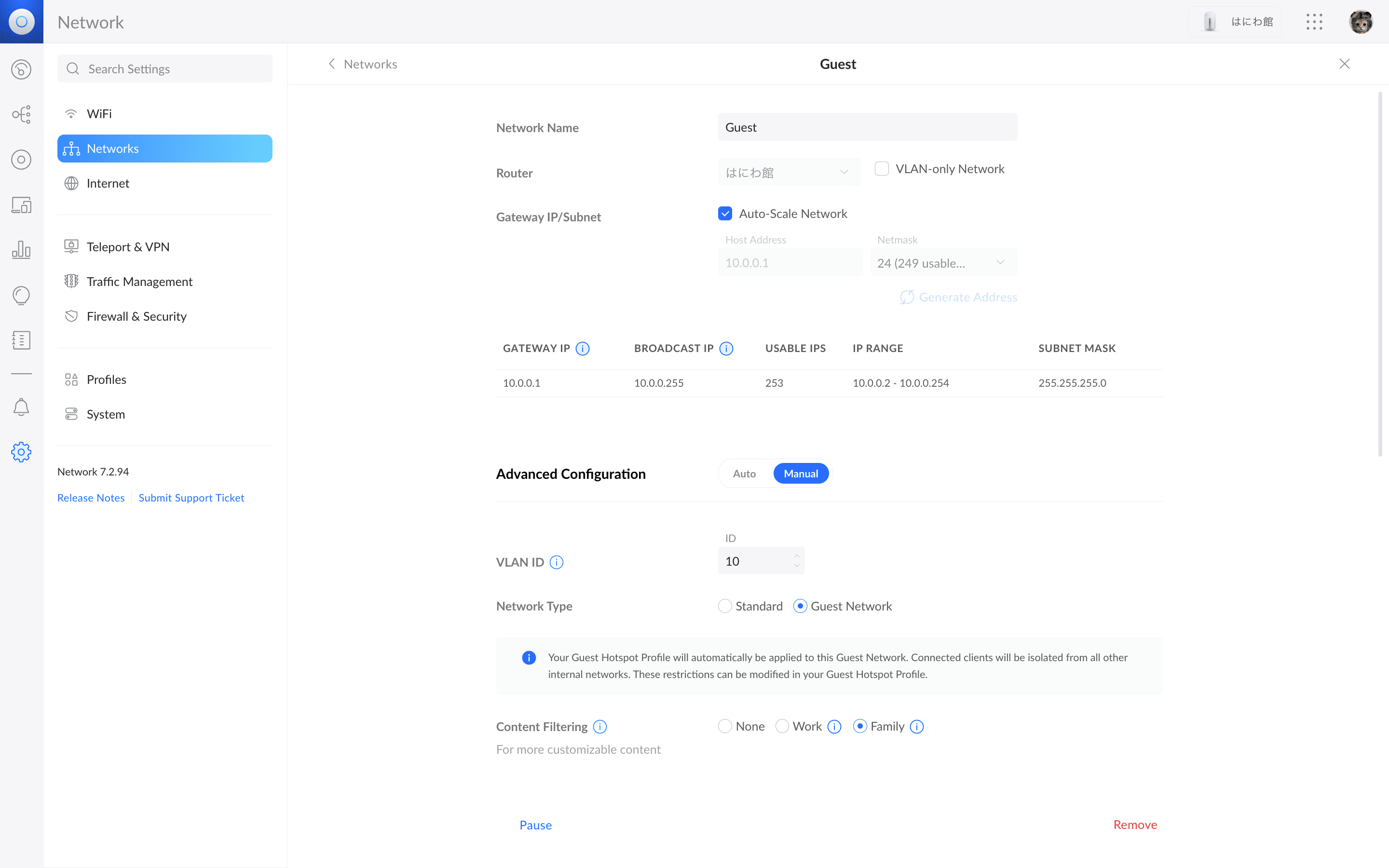

ネットワークの設定

設定 > ネットワーク > 新しいネットワークを作成 にて、DefaultのLANとは別のネットワークをゲスト用に作成します。

-

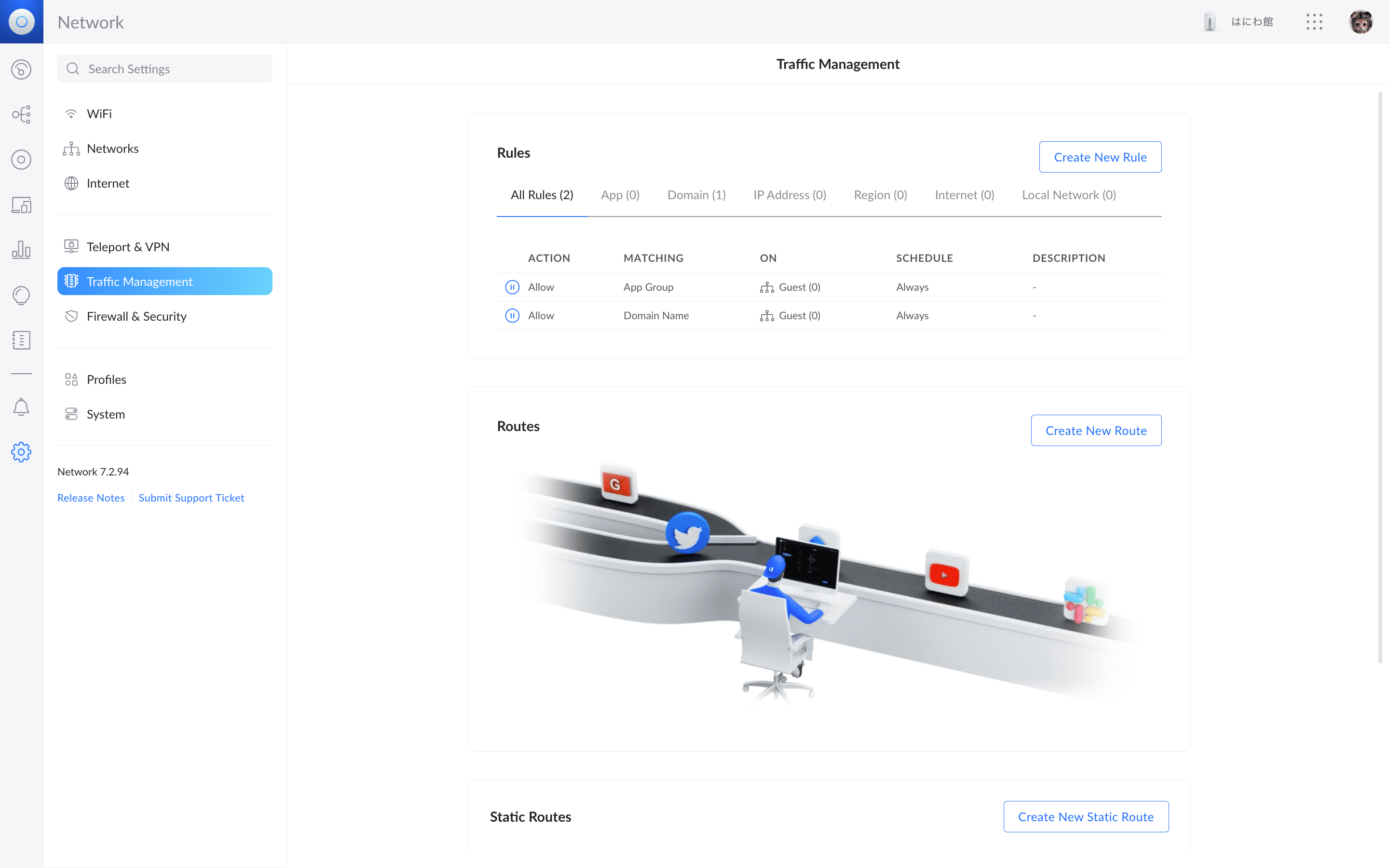

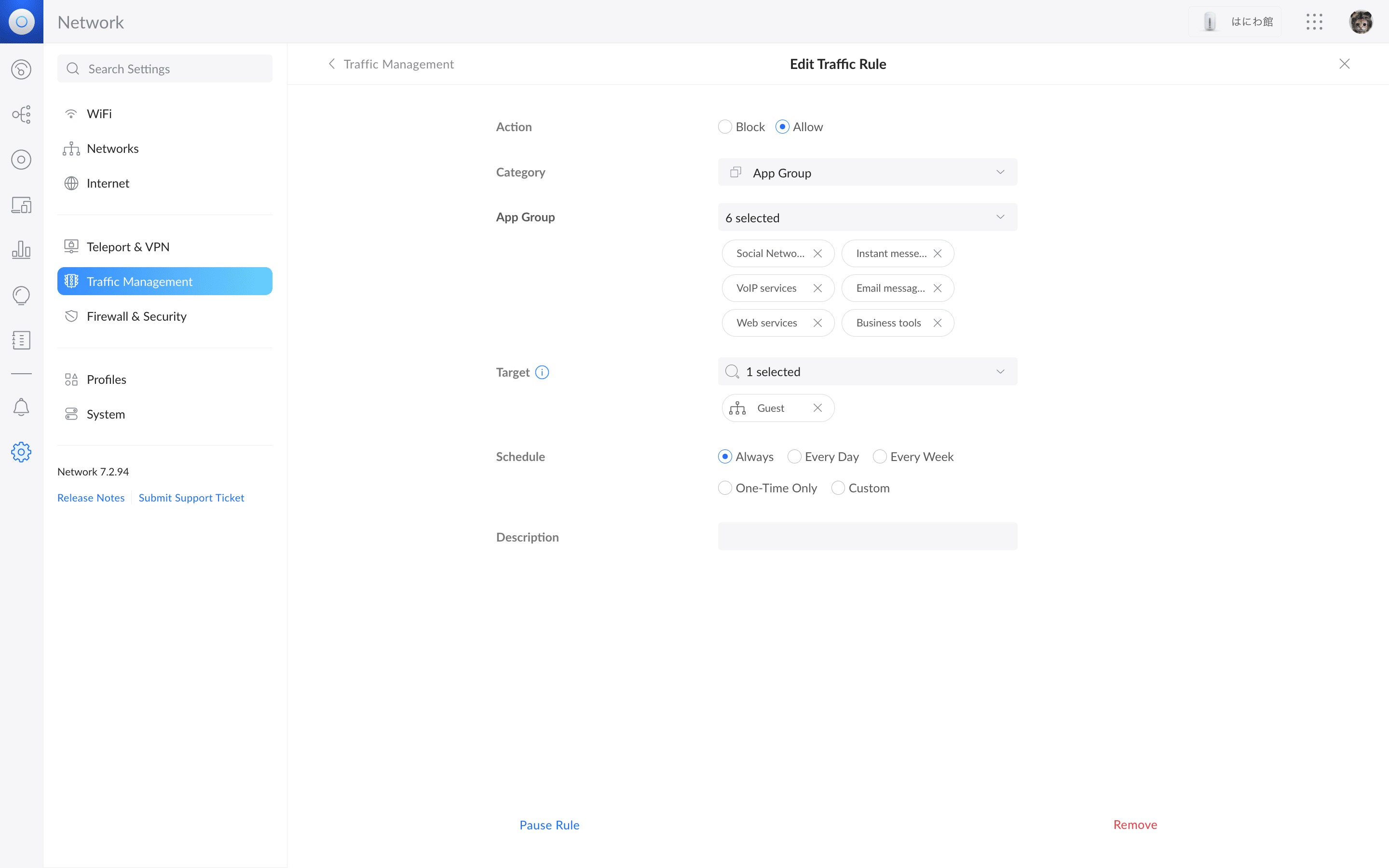

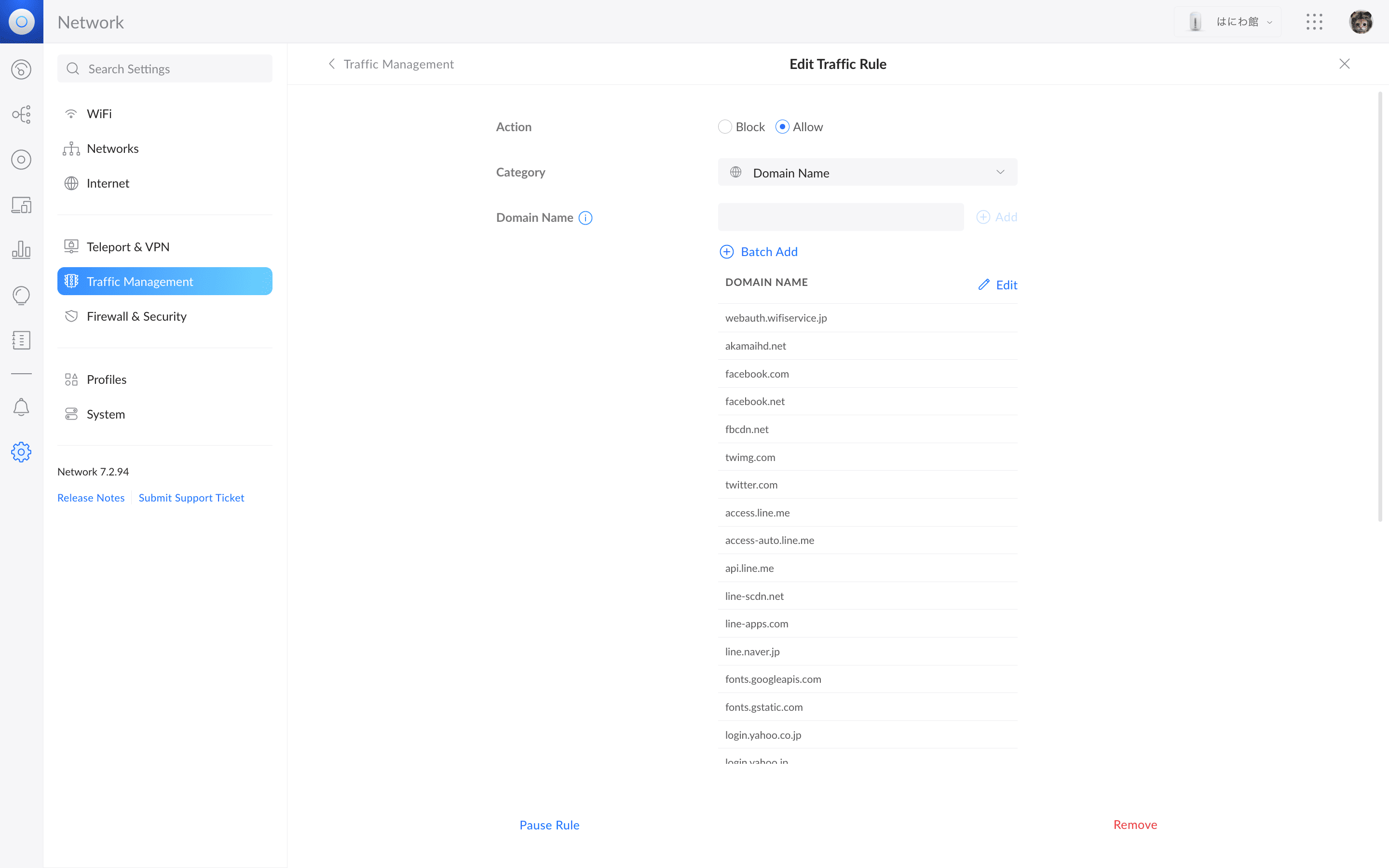

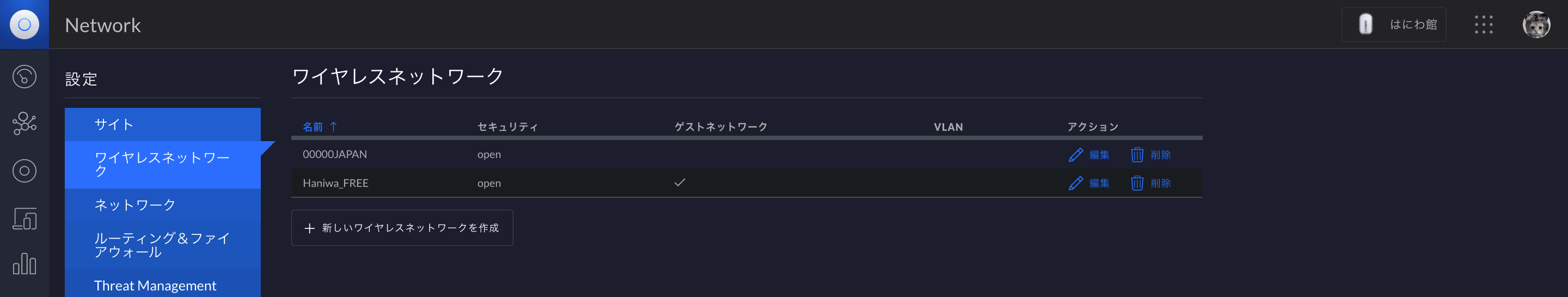

ワイヤレスネットワークの設定

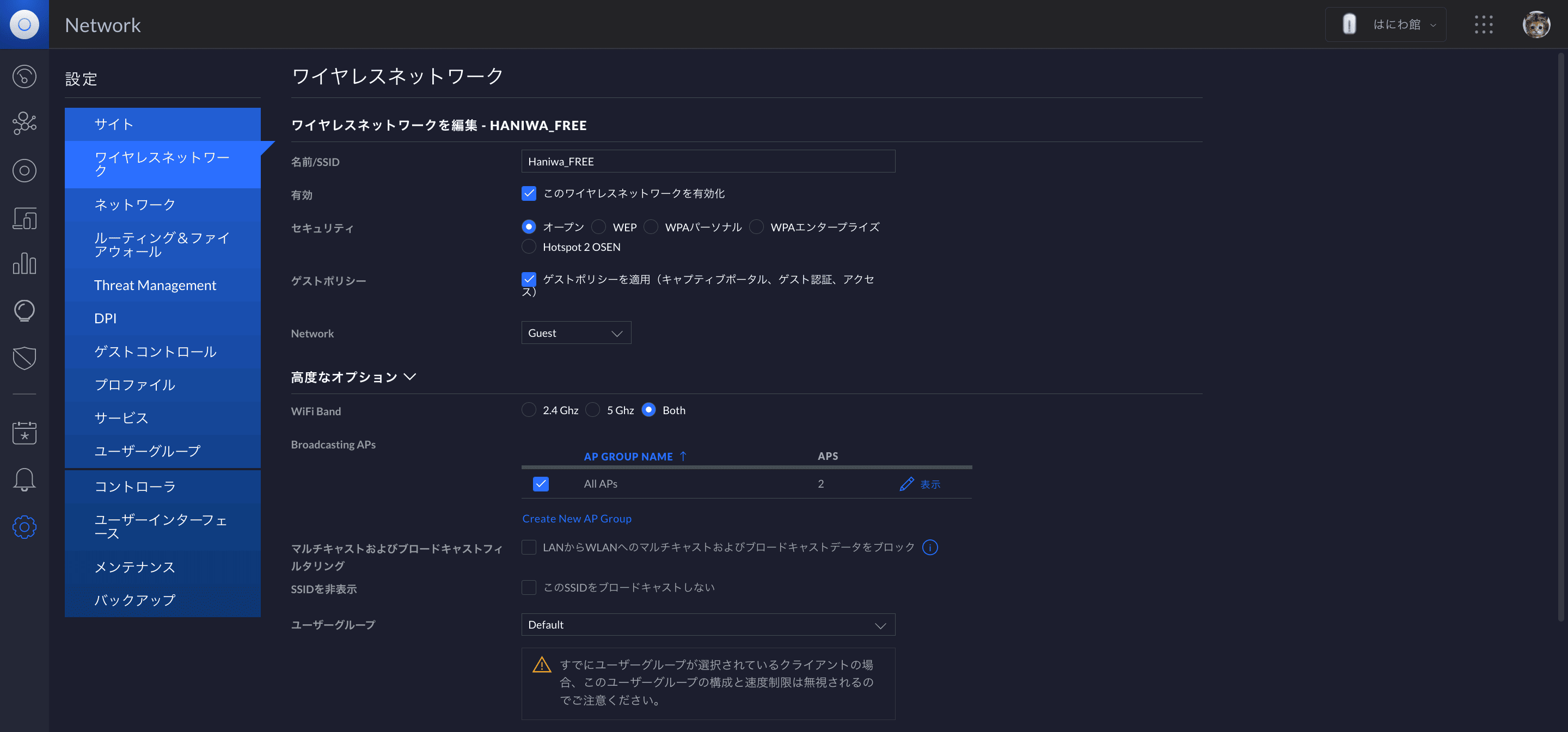

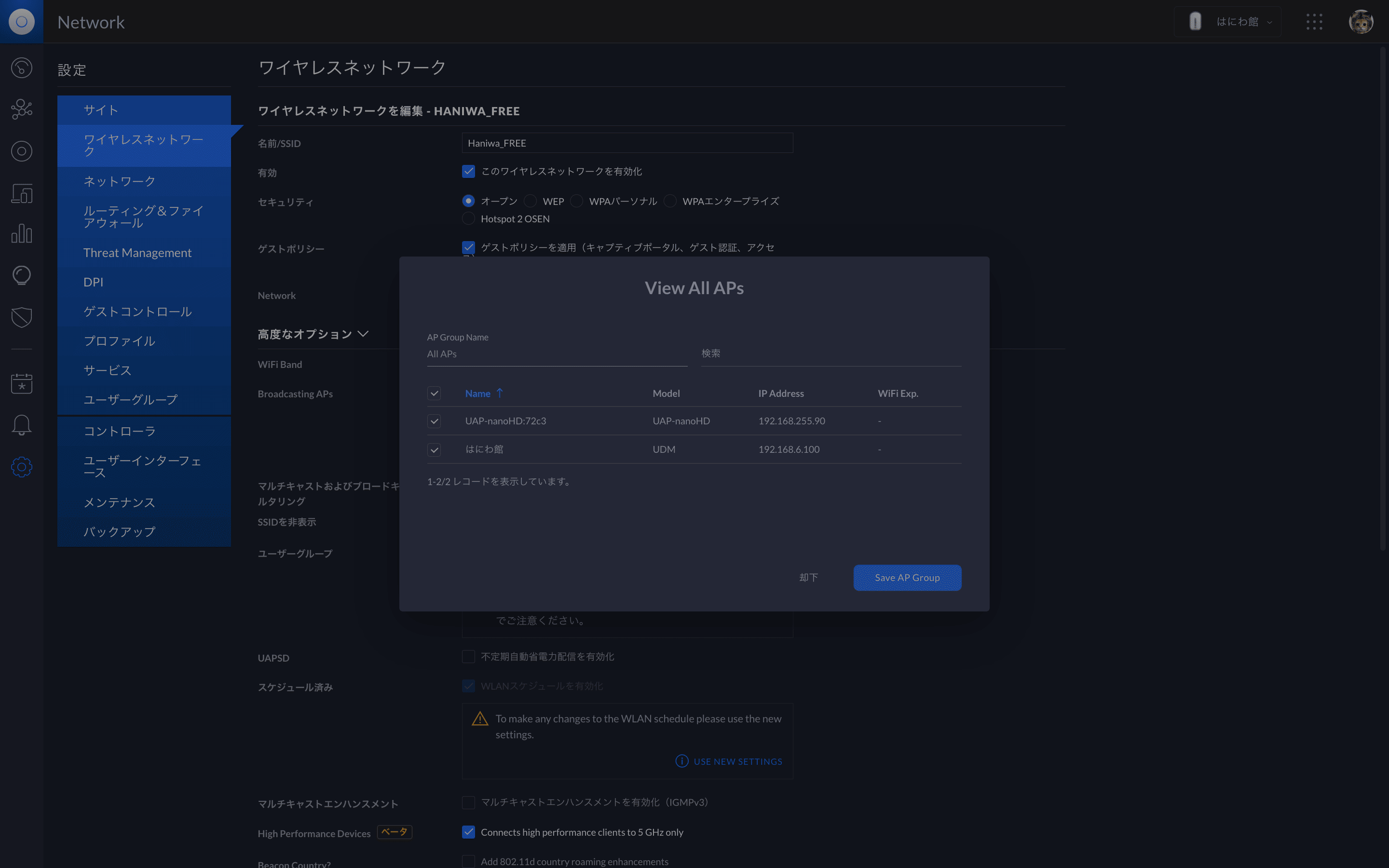

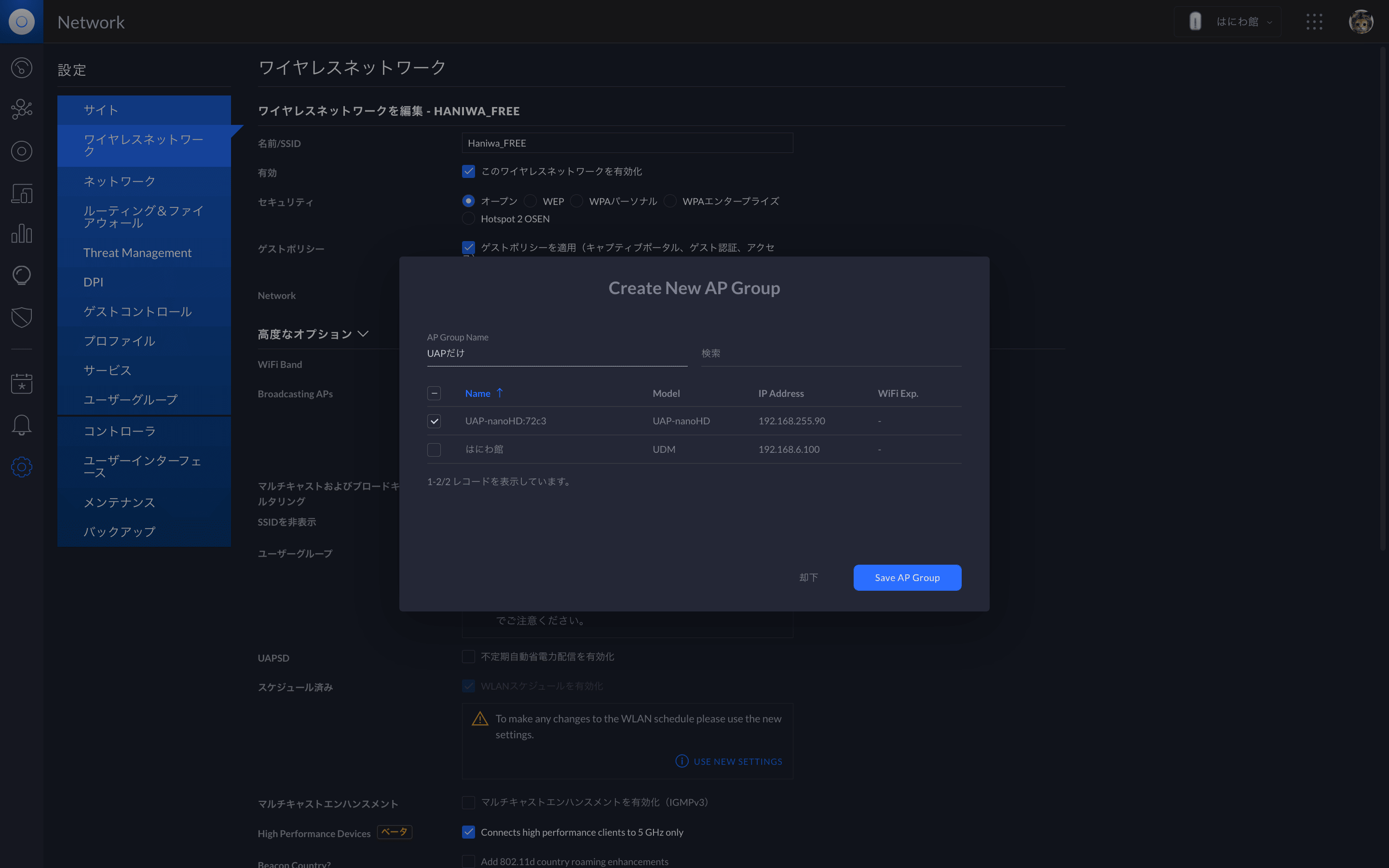

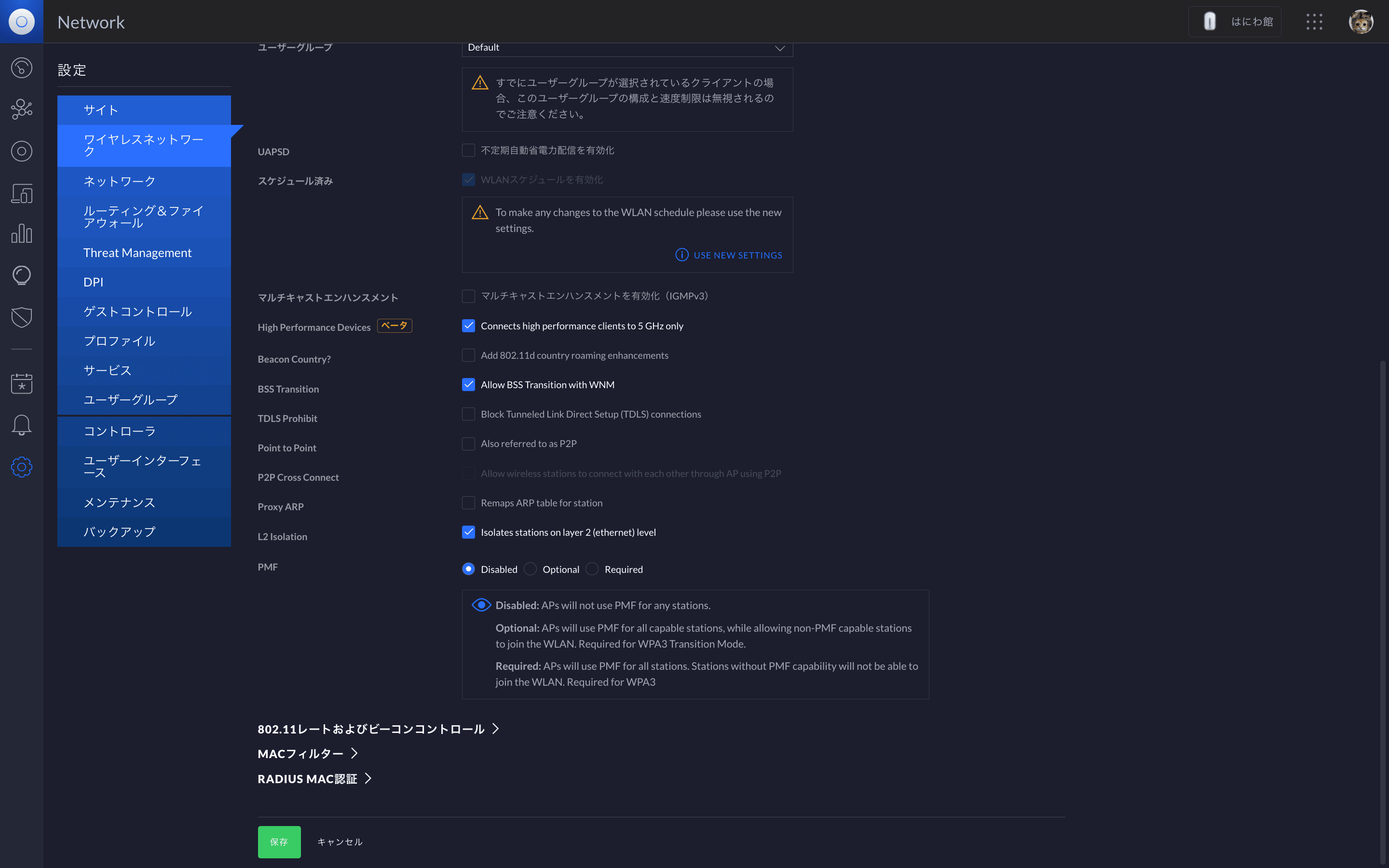

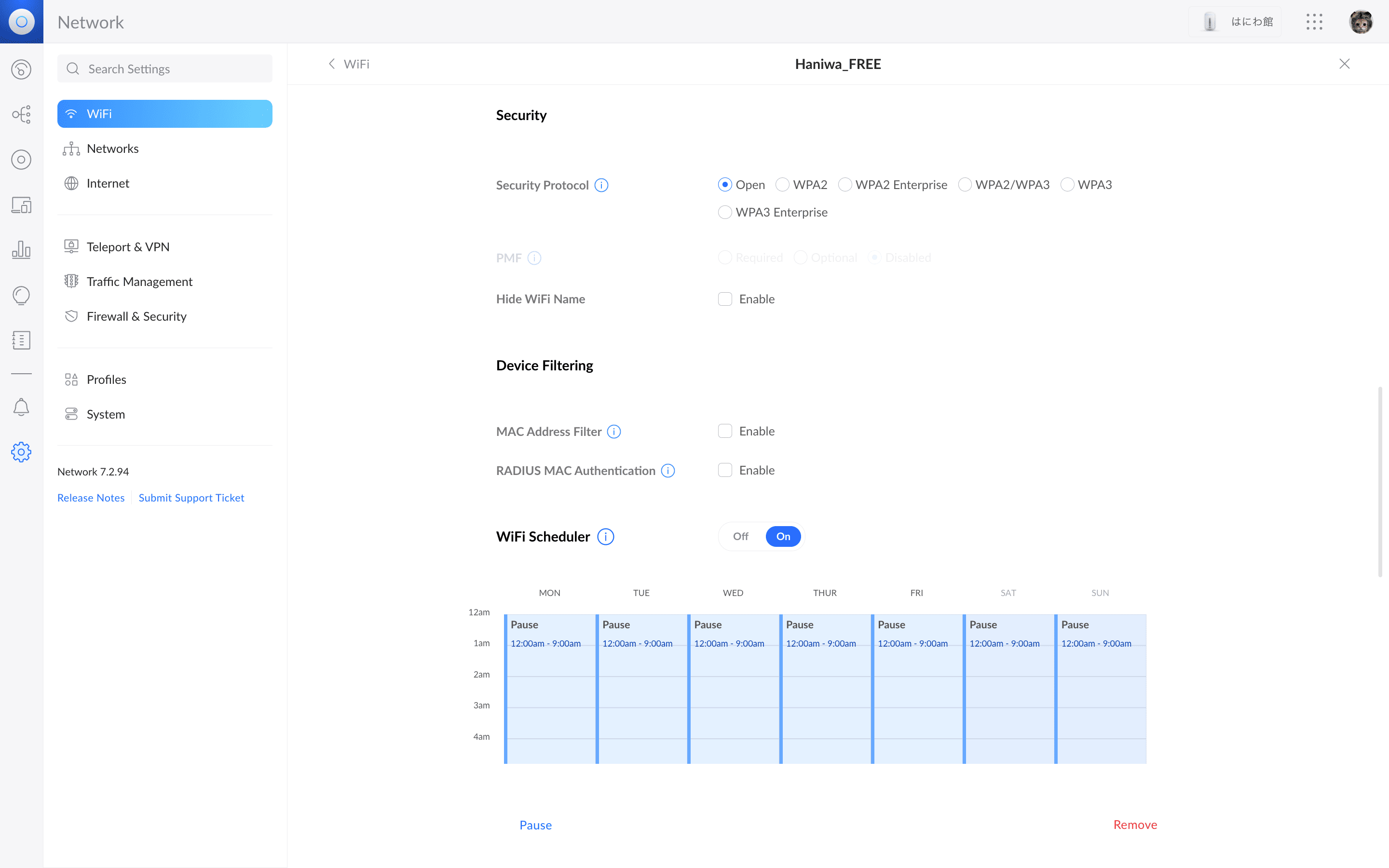

設定 > ワイヤレスネットワーク > 新しいワイヤレスネットワークを作成 にて、ゲスト用のSSIDを作成します。

-

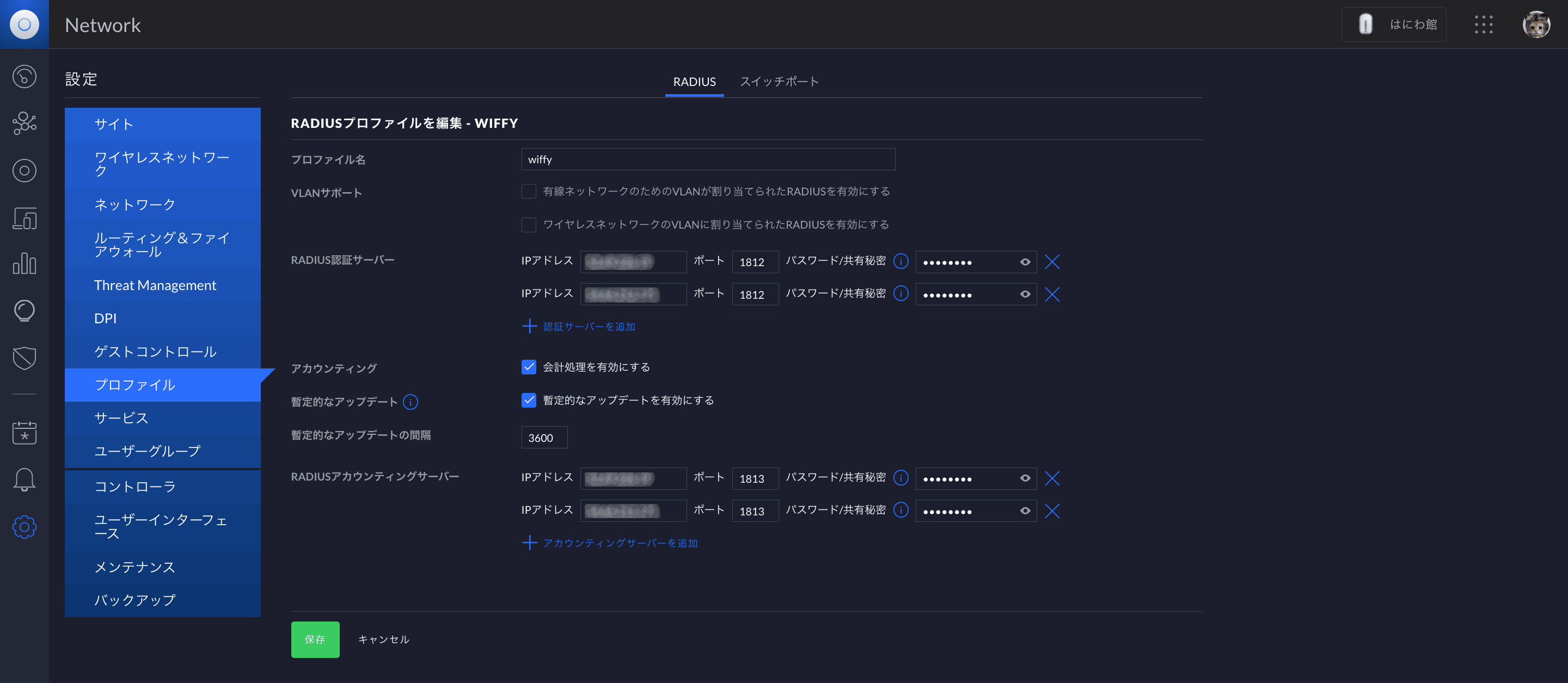

RADIUSプロファイルの設定

設定 > プロファイル > 新しいRADIUSプロファイルを作成 にて、認証サービスプロバイダー「wiffy(ウィフィー)」指定の値を設定します。

-

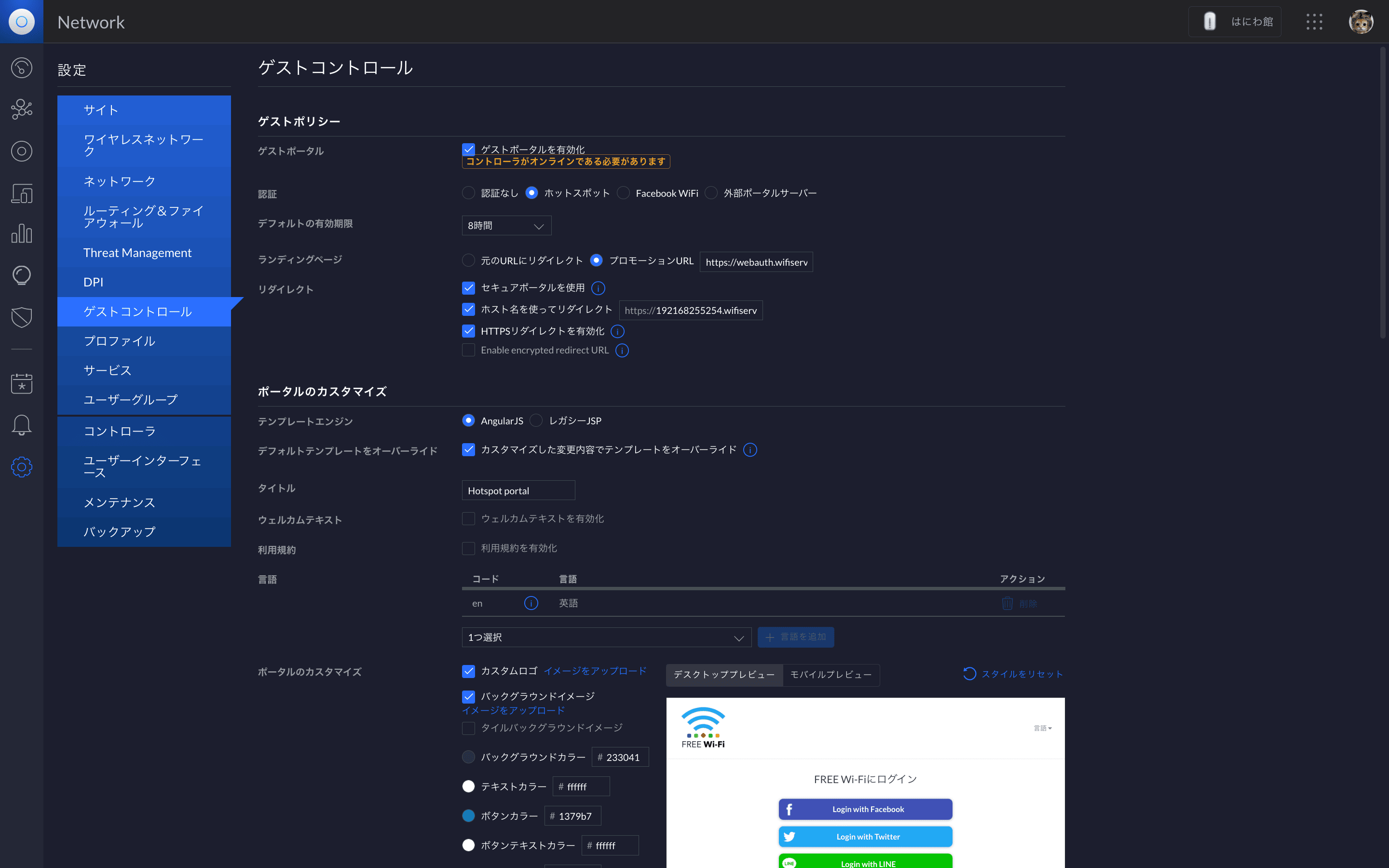

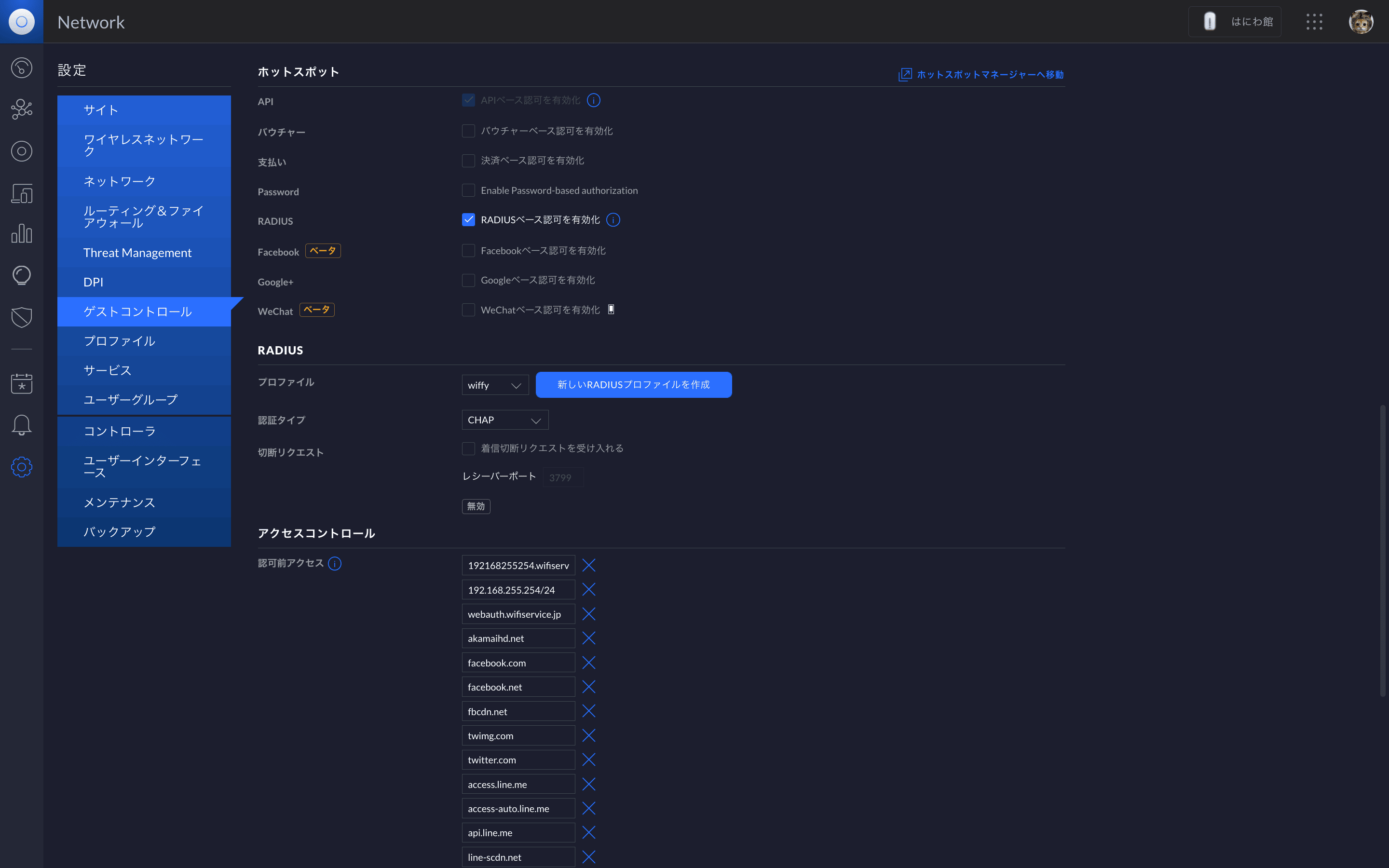

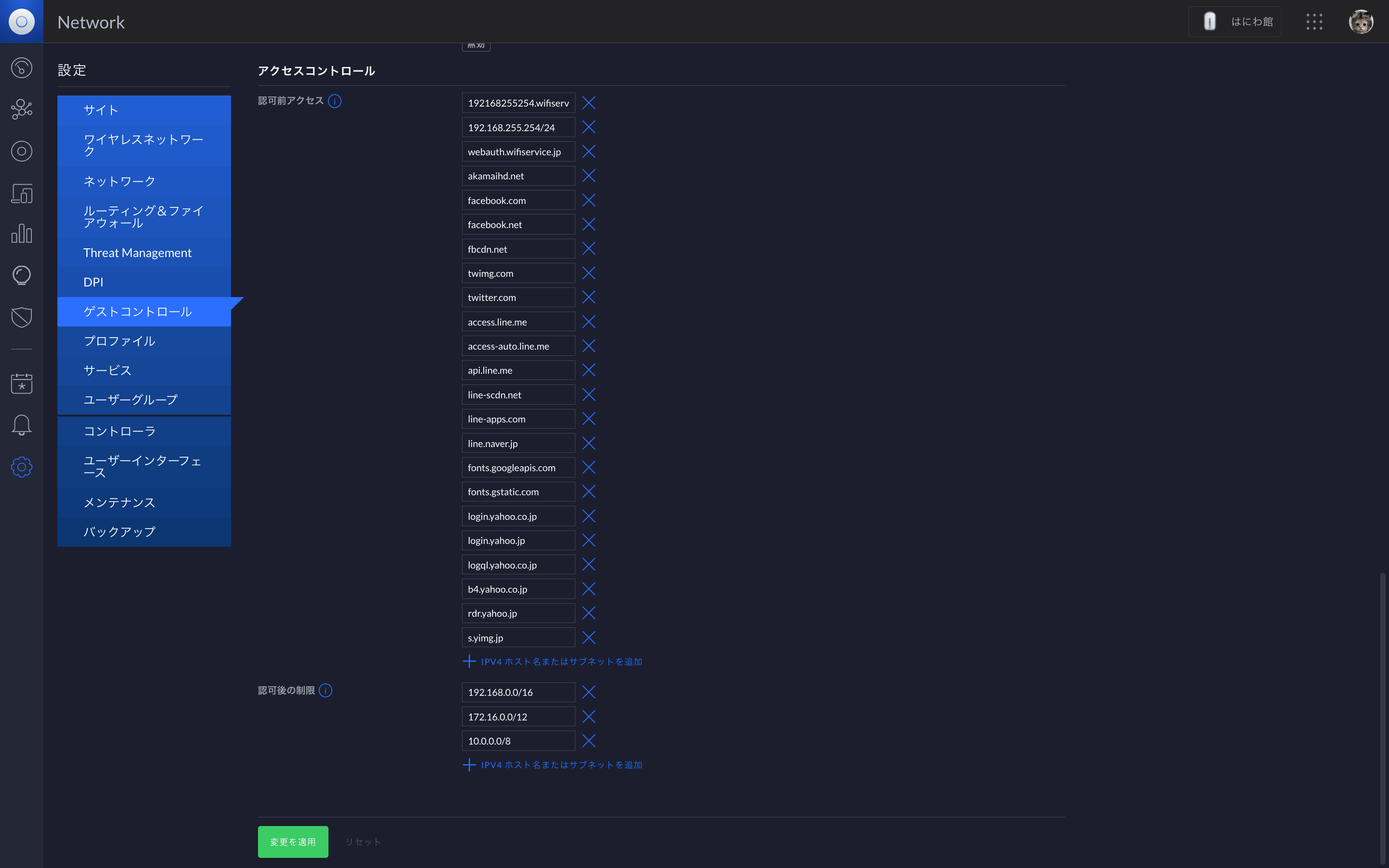

ゲストポリシーの設定

設定 > ゲストコントロール > ゲストポリシー にて、ゲストポータルを有効化します。

-

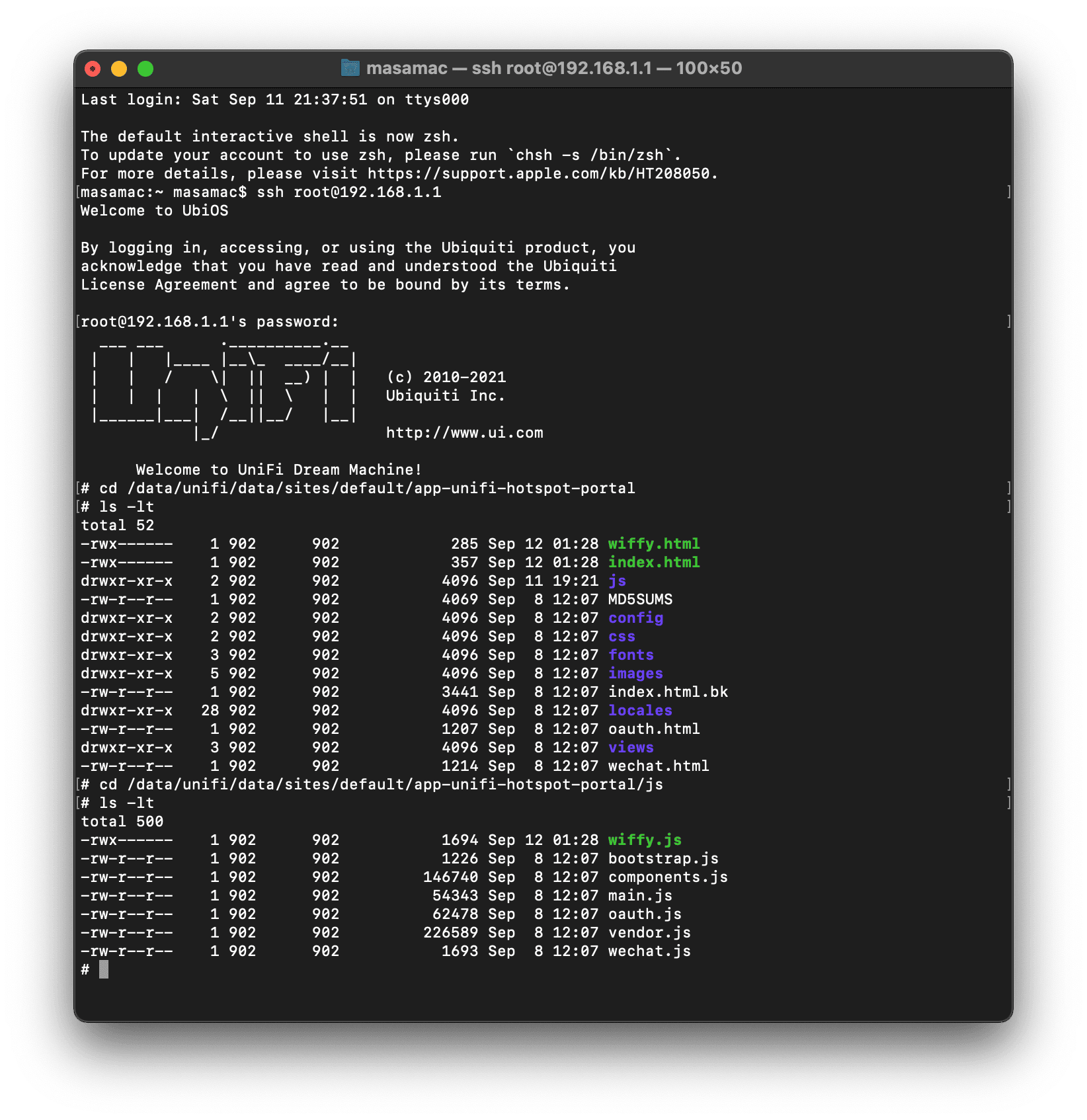

カスタムファイルの導入

SSH接続により、カスタマイズされたJS, HTML, CSSファイルを導入します。必要なファイルはAmalance社から提供されます。rootユーザーでOSにログイン後、scpコマンド等でファイルを導入します。作業後は必ず「Console Settings」からSSH接続を無効化します。

ファイル名と配置先は以下の通りです。

ファイル パス index.html

wiffy.html/data/unifi/data/sites/default/app-unifi-hotspot-portal wiffy.css /data/unifi/data/sites/default/app-unifi-hotspot-portal/css wiffy.js /data/unifi/data/sites/default/app-unifi-hotspot-portal/js なお、コントローラーの搭載環境により、ゲストポータル用ディレクトリのパスが異なります。

種類 パス UDM /data/unifi/data/sites/default/app-unifi-hotspot-portal UCK-G2 /srv/unifi/data/sites/default/app-unifi-hotspot-portal Ubuntu /var/lib/unifi/sites/default/app-unifi-hotspot-portal -

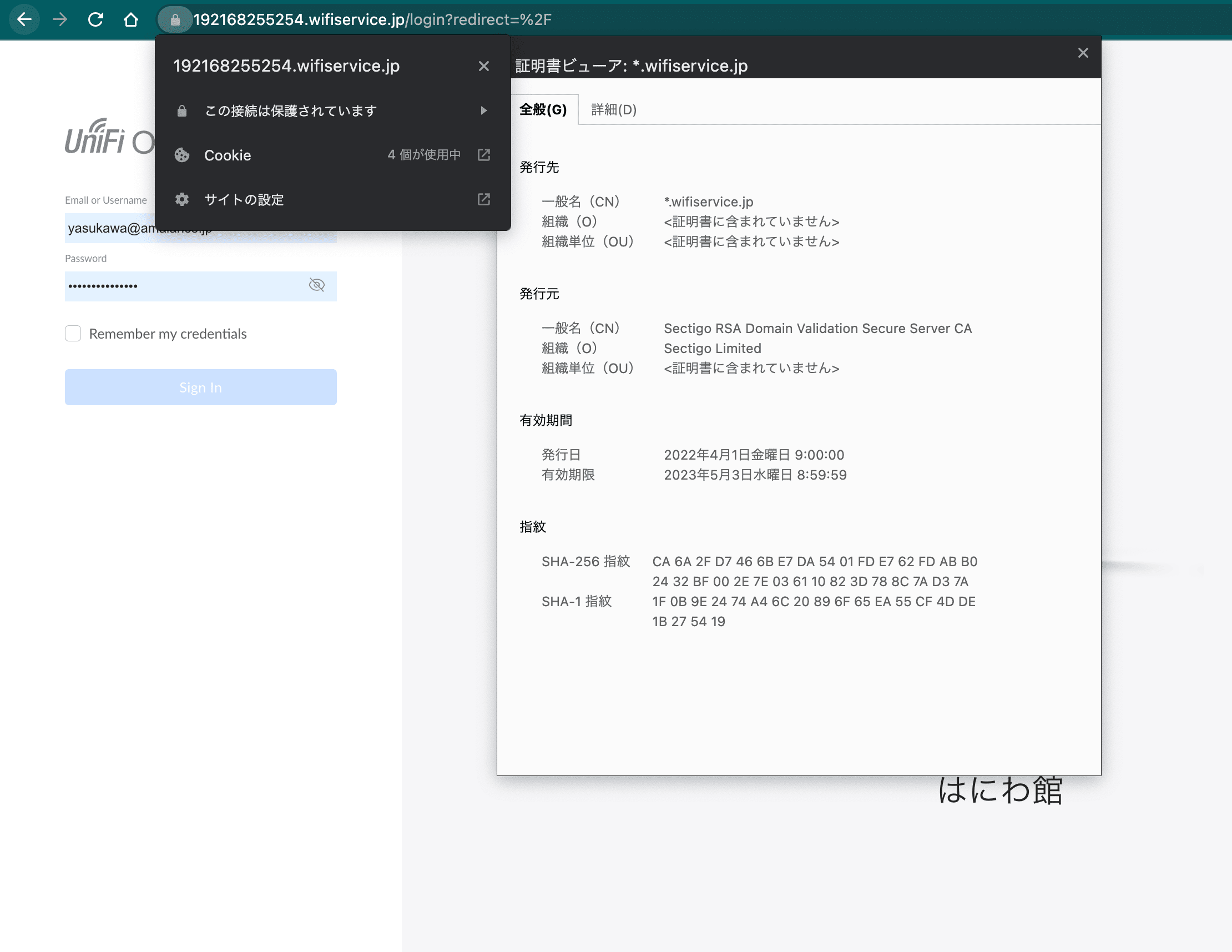

SSL証明書の導入

SSH接続により、SSL証明書を導入します。必要なファイルはAmalance社から提供されます。rootユーザーでOSにログイン後、scpコマンド等でファイルを導入し、rebootコマンドでUDMを再起動します。再起動後、操作用PCのブラウザからUniFi OS Consoleに https://FQDN でアクセスし、証明書が適用されていることを確認します。作業後は必ず「Console Settings」からSSH接続を無効化します。

-

SSL証明書の更新

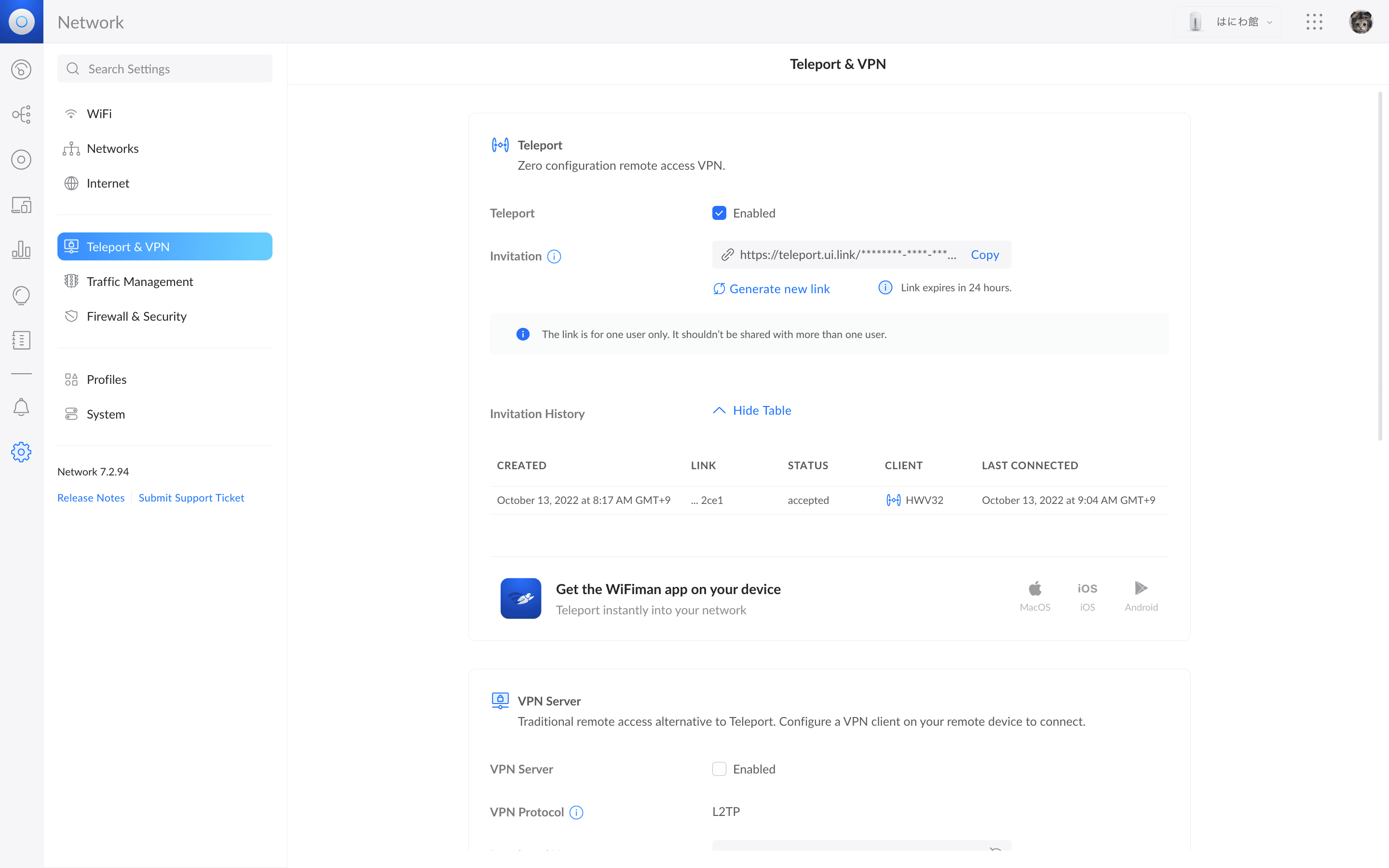

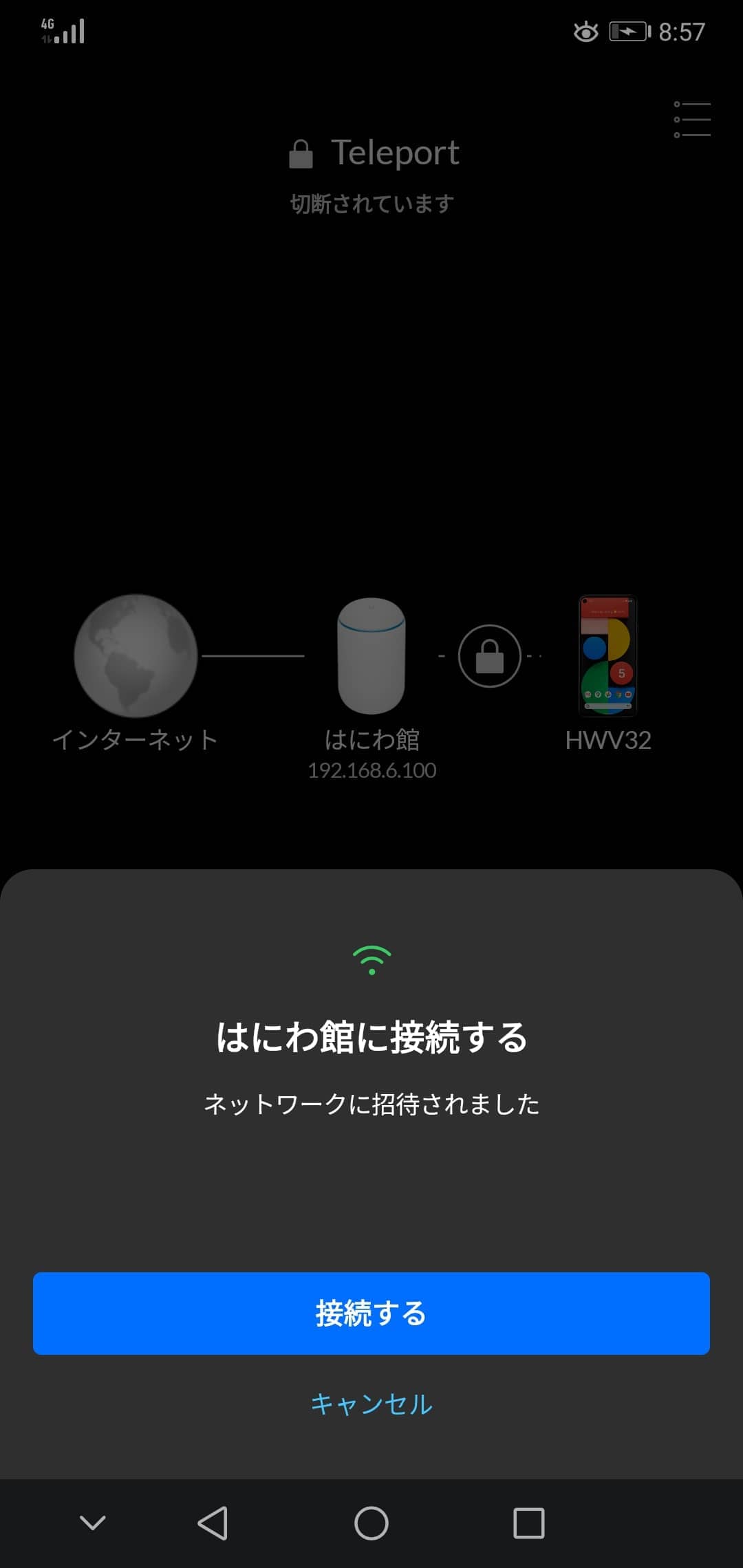

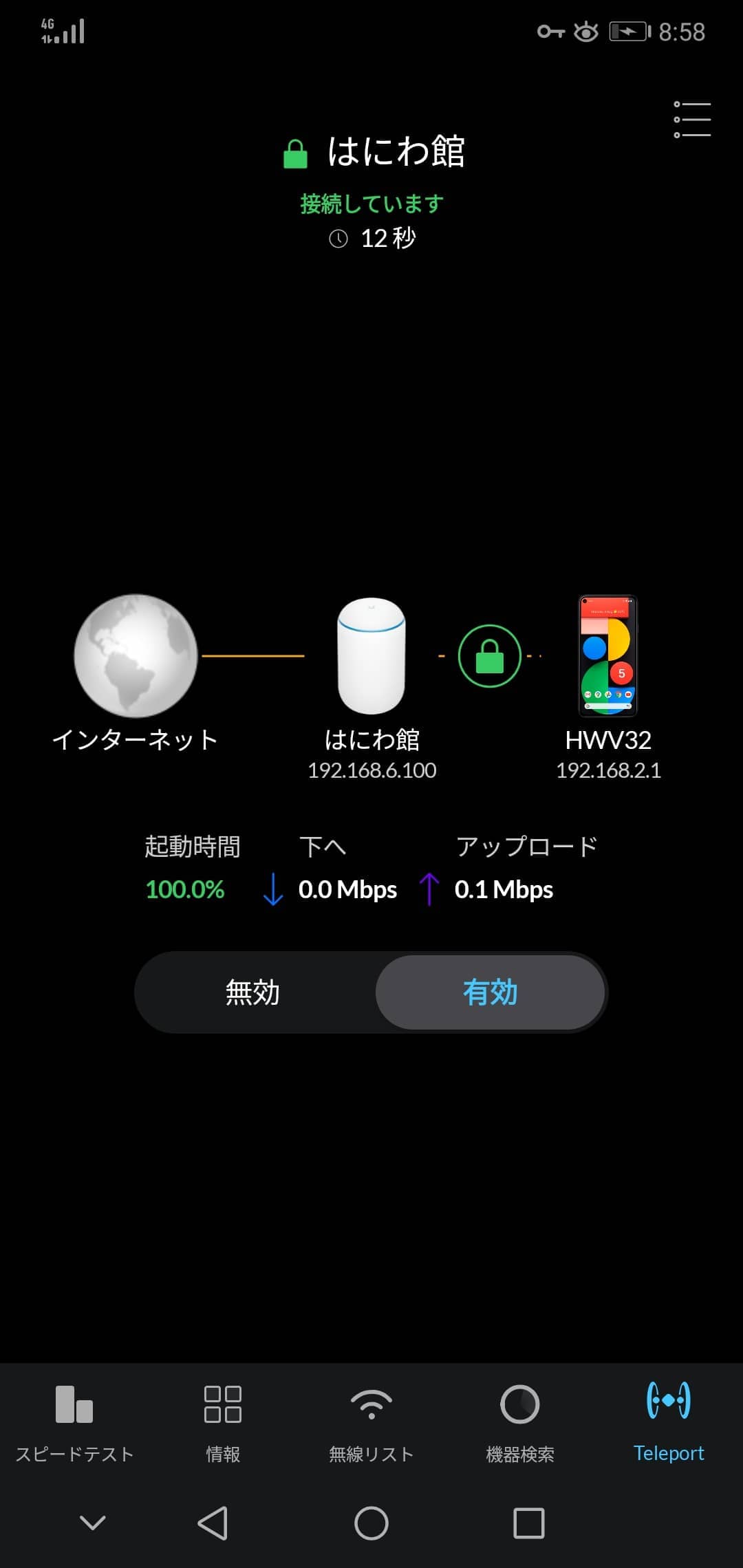

L2TPによるリモートアクセスVPNにはUDMのWANポートにグローバルIPアドレスが付与されている必要があるため、証明書の更新作業時は「Teleport」による一時的なリモートアクセスVPNが便利です。

作業担当者はTeleportで発行された招待リンクを用いて「WiFiman」アプリ

を起動し、NAT背後のUDMに直接アクセスします。